| Windows Server Update Services – Aktualisierung der Windows-Clients in einer Domäne – Windows Server 2019 Standard |

|---|

In diesem Tutorial werden wir einen WSUS-Server in der bereits bestehenden Domäne installieren, konfigurieren und aktivieren. Mit Hilfe des Windows Server Update – Servers können Clients und Server im Domänennetzwerk jederzeit auf dem aktuellen Stand gehalten werden, ohne dass diese einen direkten Internetzugang besitzen müssen. Der WSUS-Server lädt dabei die aktuellsten Windows Updates der zuvor festgelegten Betriebssysteme und Anwendungen wie z.B. MS Office herunter und verteilt diese individuell an einzelne Rechner oder ganze Gruppen. Dies bietet zum einen Schutz für externe Zugriffe, da der Client bzw. Server nicht direkt im Internet hängen muss, zum anderen ist man immer auf dem aktuellsten stand für interne Gefahren.

Über den WSUS-Manager hat der Administrator jederzeit eine zentrale Übersicht über alle Rechner im Netzwerk, er kann sich den Update-Status eines Rechners ausgeben lassen, er kann sehen wie lange in Client sich schon nicht mehr gemeldet hat. Im WSUS-Manager legt der Administrator außerdem fest, welche Updates wann installiert werden dürfen und welche nicht, es besteht auch die Möglichkeit fehlerhafte Updates auszumustern und nicht mehr in der Domäne bereit zu stellen.

Die Clients bzw. Server werden in diesem Tutorial automatisch über die GPO an den WSUS-Server gekoppelt.

Dieses Tutorial baut auf der Einrichtung der ersten AD mit Windows Server 2019 auf, den Artikel dazu finden Sie hier

Vorbereitung

– Domänencontroller ist bereits vorhanden

– Windows 10 Client in der Domäne ist vorhanden

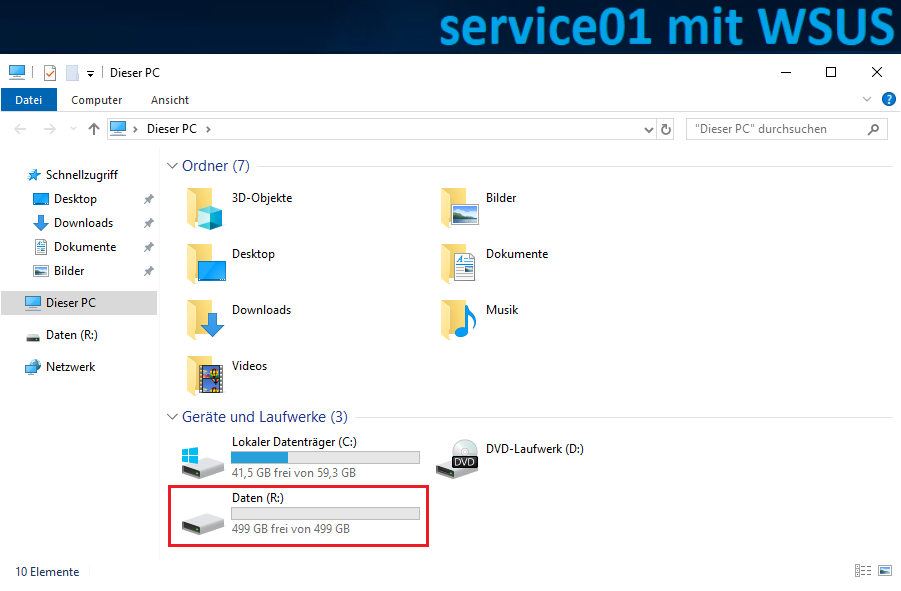

– Service-Server mit zweiter Partition und ausreichend Festplattenplatz ist bereits vorhanden für die Downloads des WSUS

– Alle oben genannten Server und Clients sind bereits Mitglied der Domäne (acsnetz.local)

| primärer Domänencontroller – dc01 | |

| Domäne | acsnetz.local |

| DC-Server Hostname | dc01 |

| DC-Server IP-Adresse | 192.168.1.100 |

| Subnetzmaske | 255.255.255.0 |

| Standardgateway (Router) | 192.168.1.254 |

| Bevorzugter DNS-Server | 192.168.1.101 (primärer Domänencontroller – dc01) |

| Alternativer DNS-Server | 192.168.1.100 (sekundärer Domänencontroller – dc02) |

| WSUS-Server – service01 | |

| Domäne | acsnetz.local |

| Client Hostname | service01 |

| Client IP-Adresse | |

| Subnetzmaske | 255.255.255.0 |

| Standardgateway (Router) | 192.168.1.254 |

| Bevorzugter DNS-Server | 192.168.1.100 (primärer Domänencontroller – dc01) |

| Alternativer DNS-Server | 192.168.1.101 (sekundärer Domänencontroller – dc02) |

| Windows 10 Client – Win10pro | |

| Domäne | acsnetz.local |

| Client Hostname | |

| Client IP-Adresse | 192.168.1.245 |

| Subnetzmaske | 255.255.255.0 |

| Standardgateway (Router) | 192.168.1.254 |

| Bevorzugter DNS-Server | 192.168.1.100 (primärer Domänencontroller – dc01) |

| Alternativer DNS-Server | 192.168.1.101 (sekundärer Domänencontroller – dc02) |

| Speicherplatz für die Windows-Updates bereit stellen |

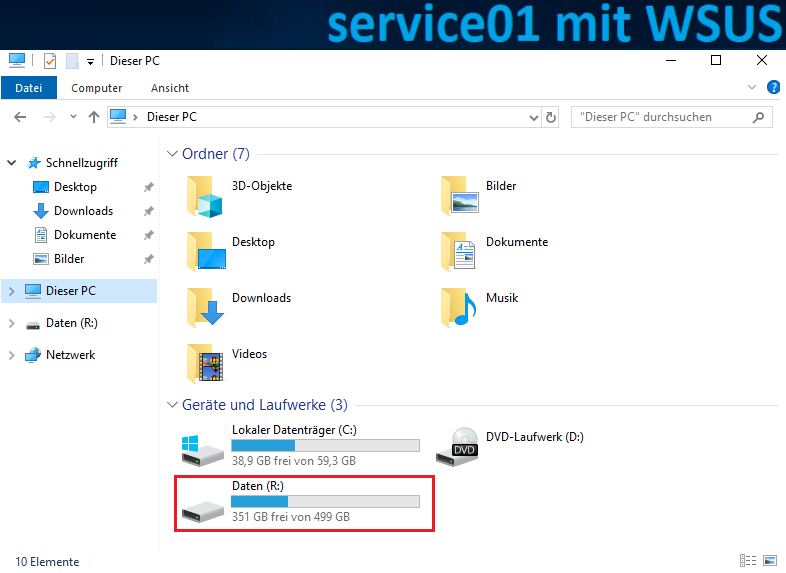

auf dem service01-Server sollte eine zusätzliche Partition bereit gestellt werden mit genügend Festplattenplatz, darauf werden später die Windows-Updates für die Server und Clients im Netzwerk abgelegt. In diesem Tutorial verwende ich eine Festplatte mit 500 GB |

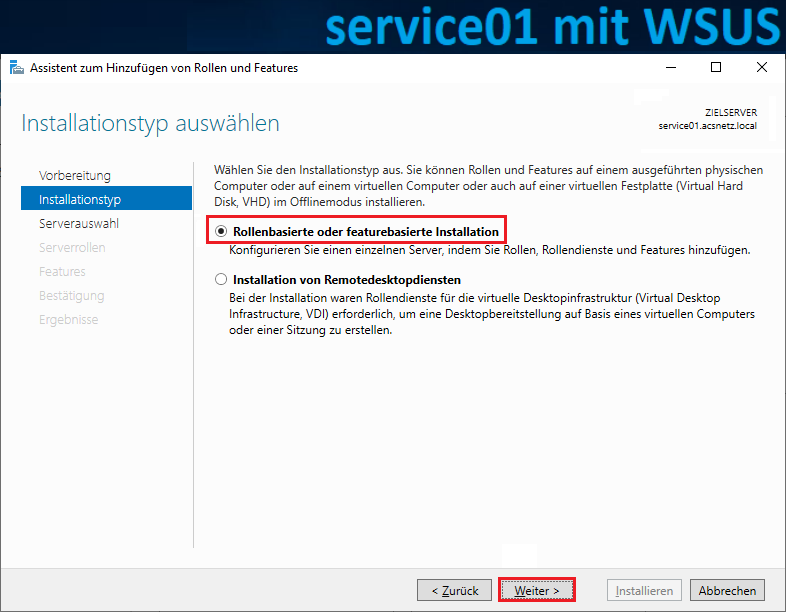

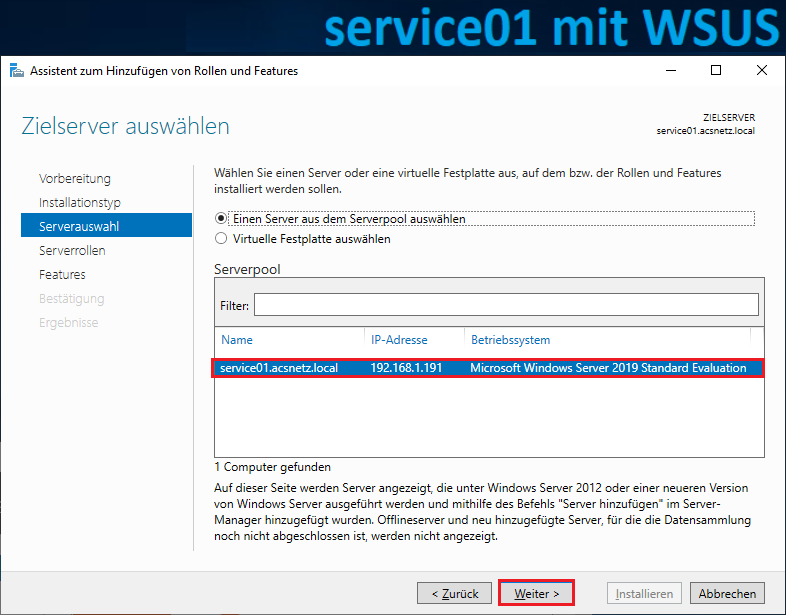

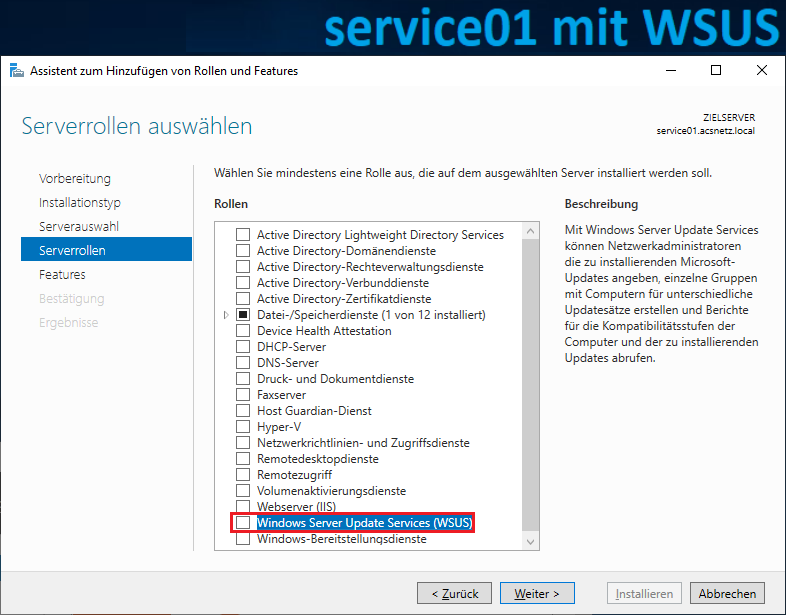

| Installation der Windows Server Updates Services und des IIS-Managers |

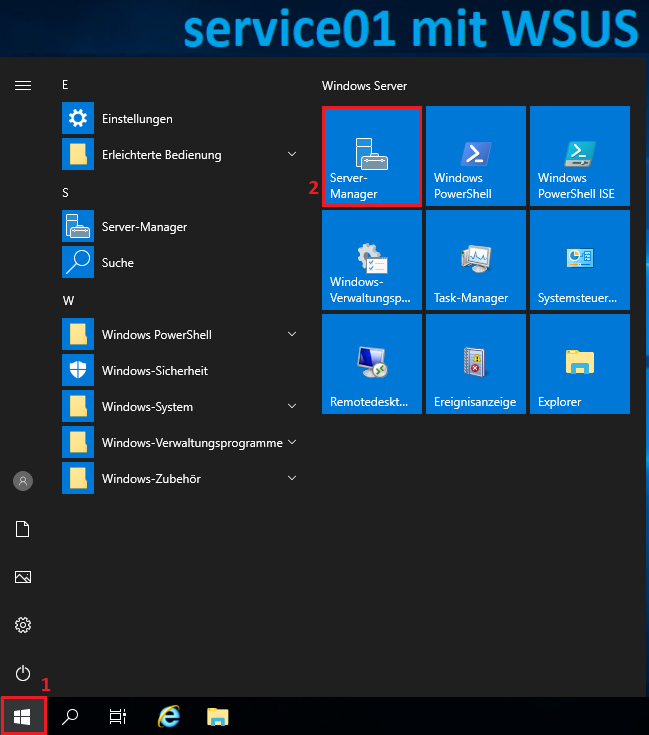

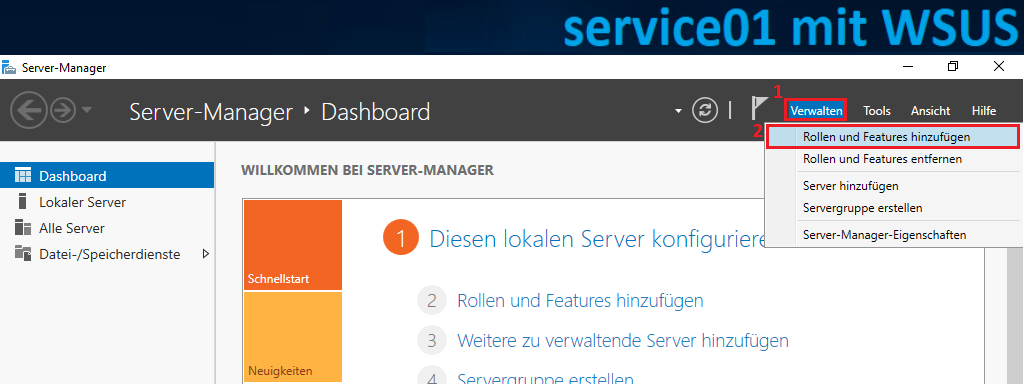

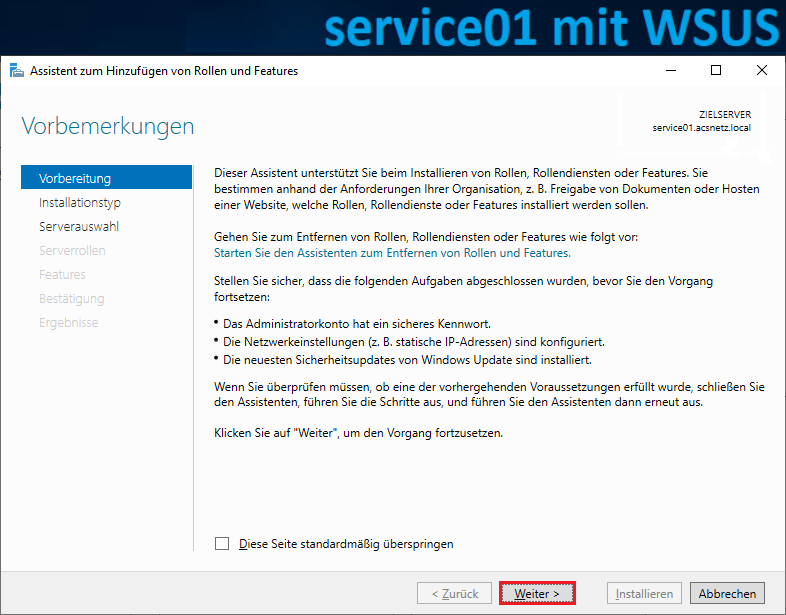

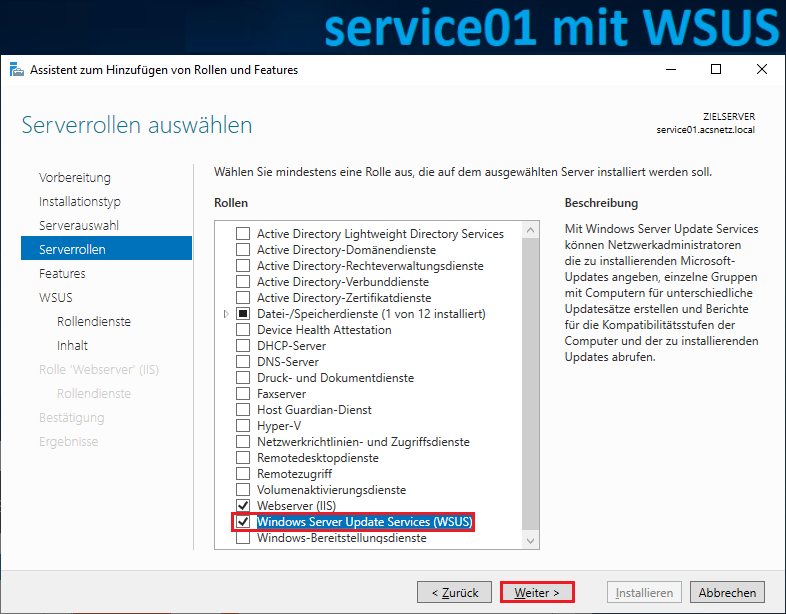

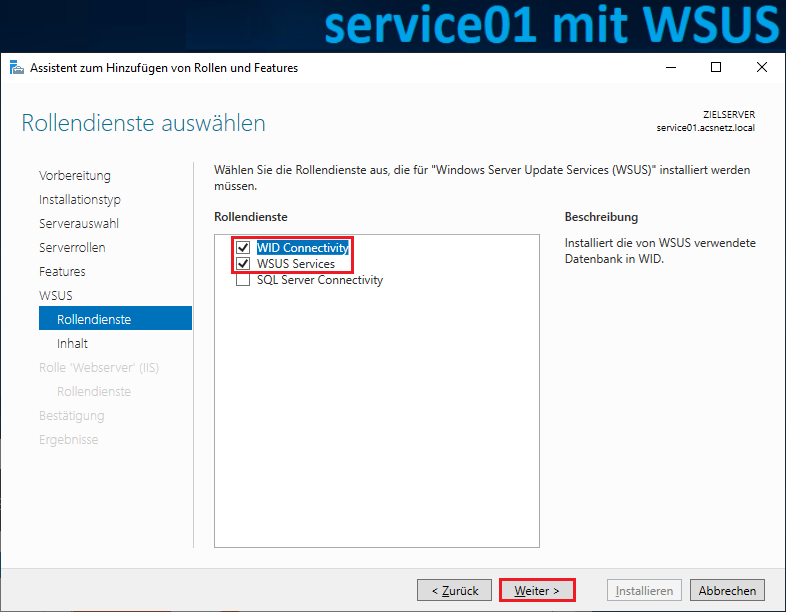

Die Rollen für den WSUS-Server werden über den Server-Manager des service01 bereit gestellt |

|

|

|

|

|

|

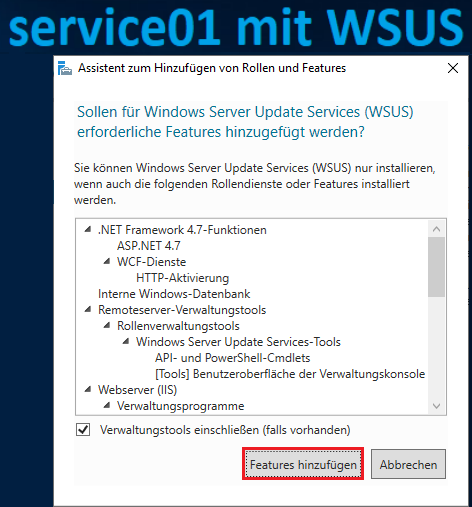

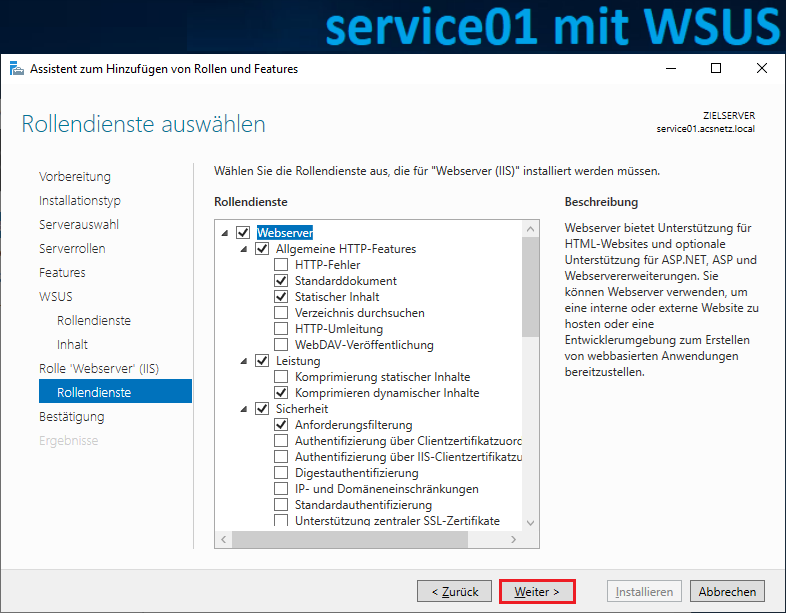

durch die Auswahl des Windows Server Updates Services (WSUS) werden automatisch die Webserver (IIS) Dienste mit aktiviert |

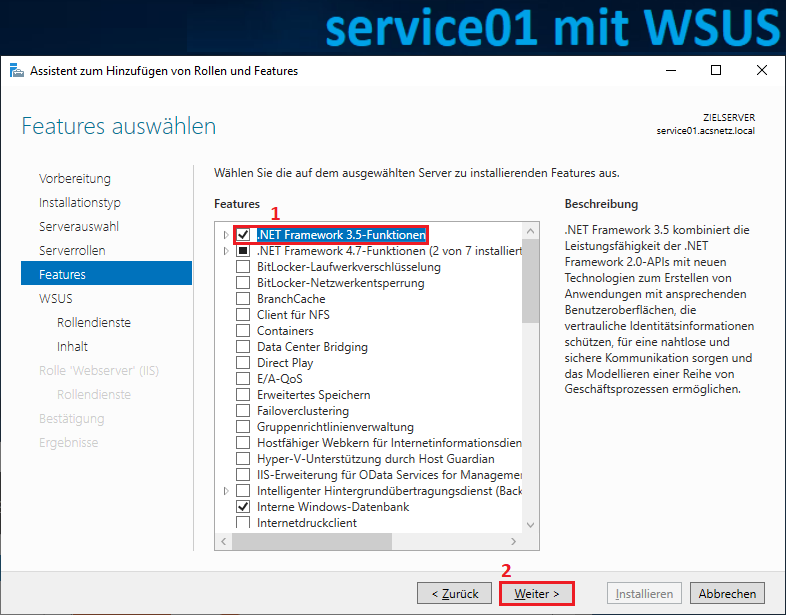

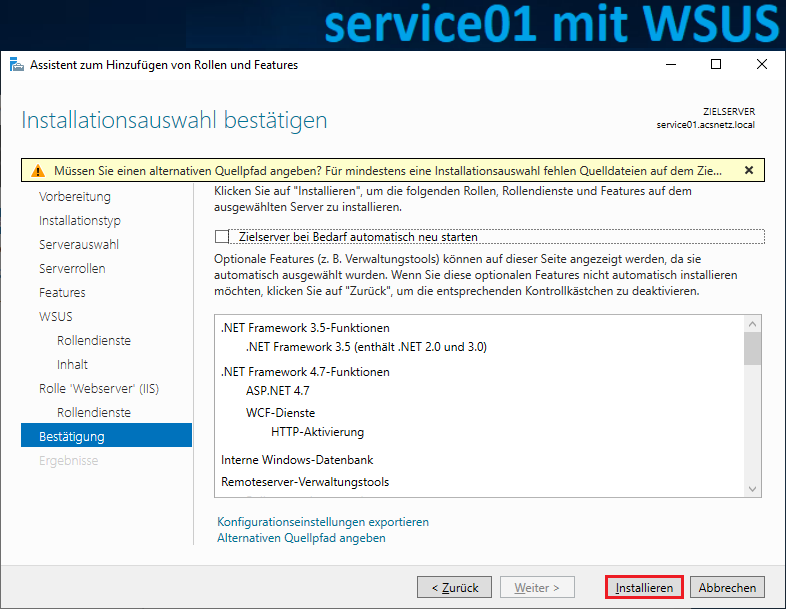

wir aktivieren ebenfalls die .NET Framework 3.5-Funktionen und folgen weiter dem Assistenten… |

|

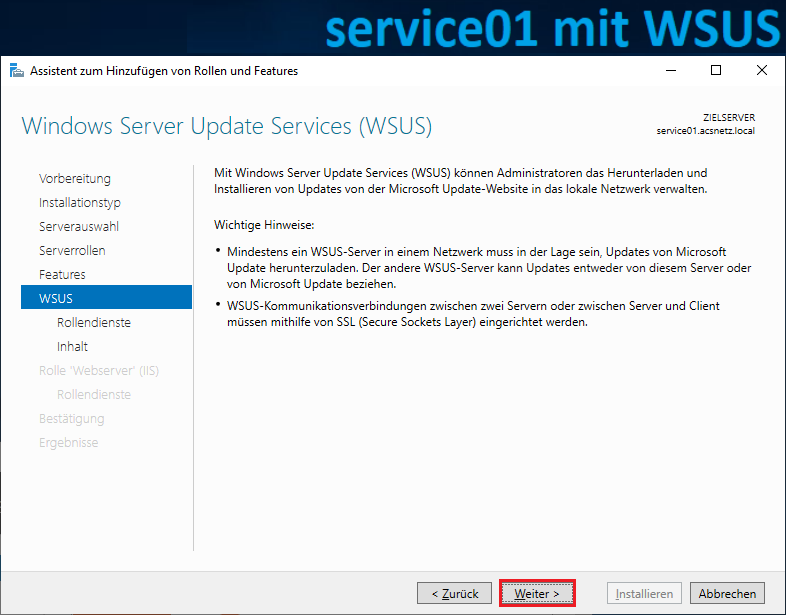

wir belassen hier den Standard und klicken auf Weiter |

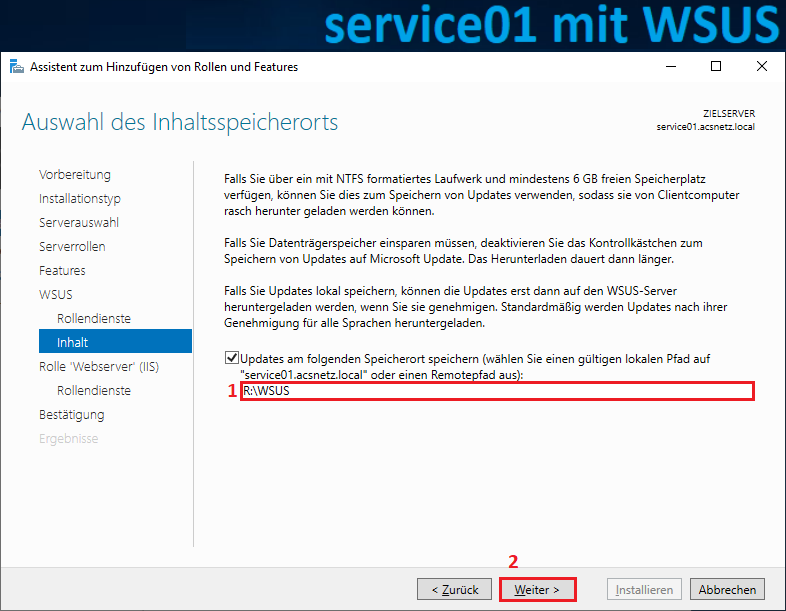

hier geben wir nun den Pfad an, wo später die heruntergeladenen Windows-Updates und Servicepacks des WSUS-Servers abgelegt werden, ich wähle hier die zusätzliche Partition mit 500 GB aus, der Speicherpfad lautet demnach R:\WSUS |

|

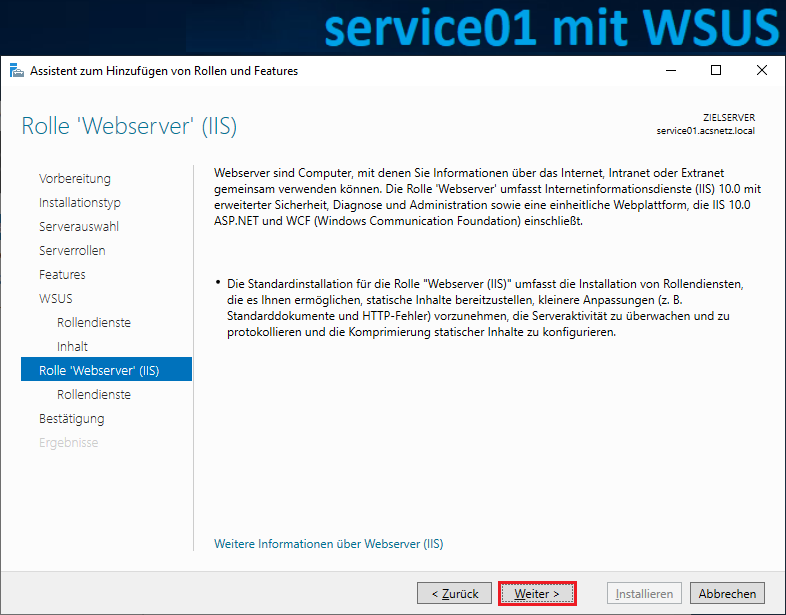

wir belassen hier den Standard und klicken auf Weiter |

|

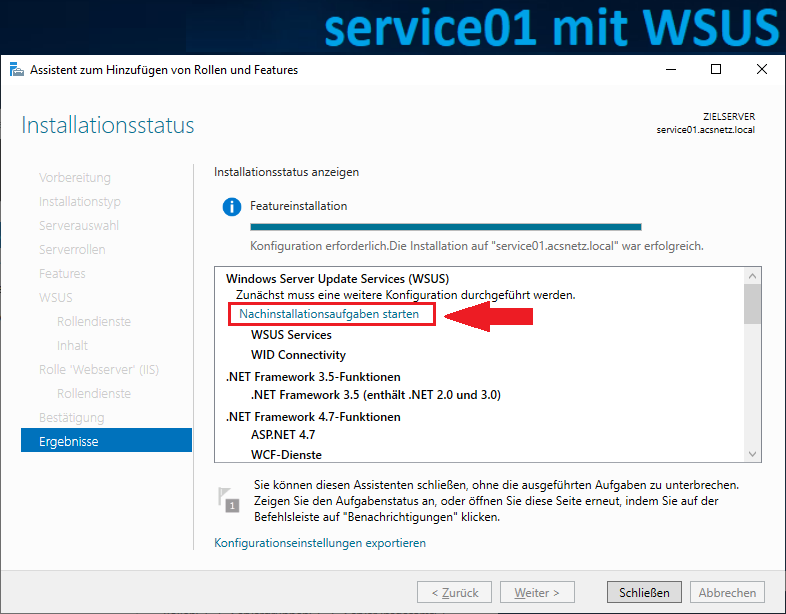

wenn die Installation vollständig abgeschlossen ist, klicken wir auf Nachinstallationsaufgaben starten |

und schließen den Assistenten… |

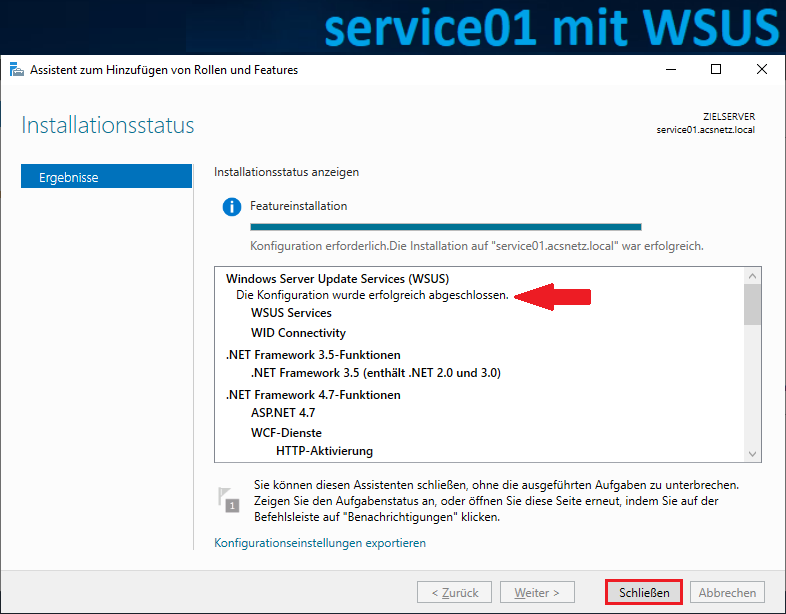

auf der zusätzlichen Partition wurden nun die Grundlegenden, noch leeren Ordner des WSUS abgelegt |

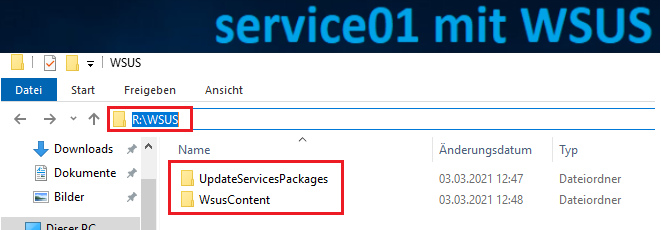

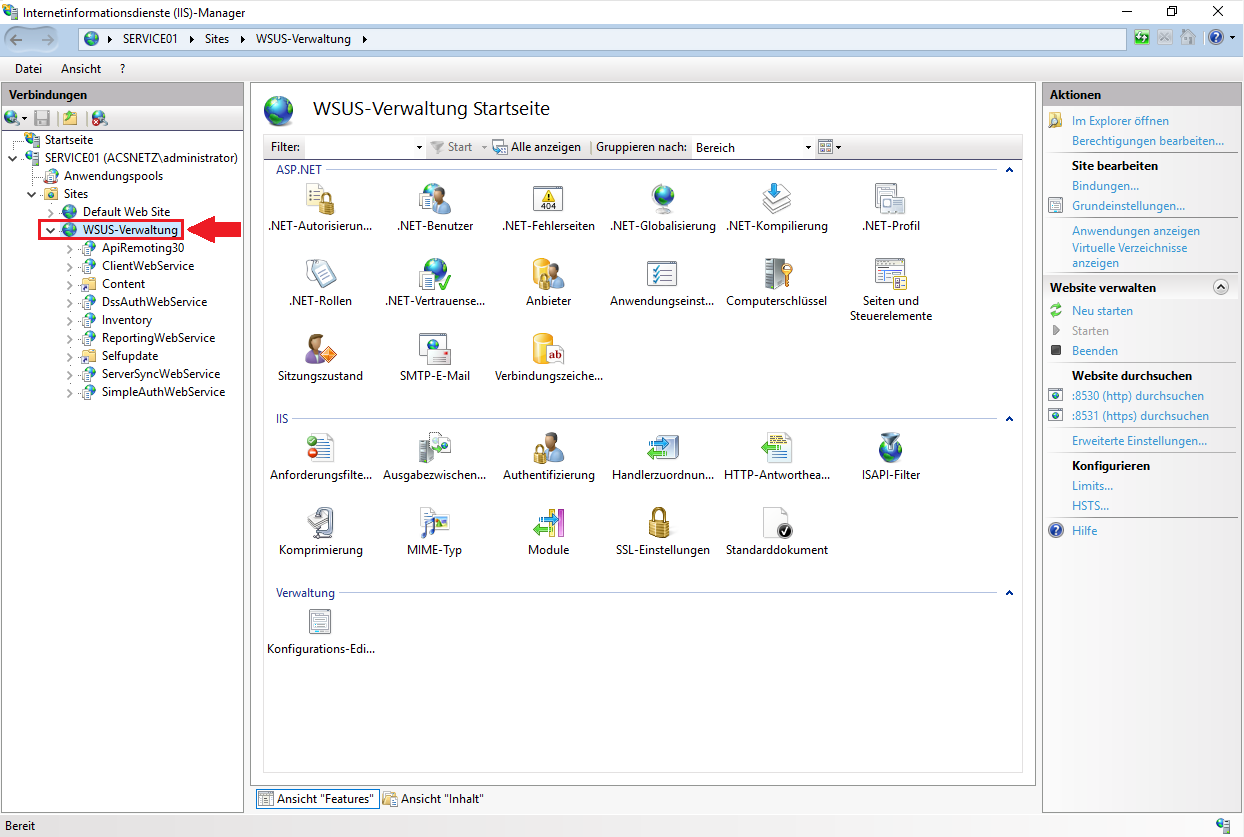

die Internetinformationsdienste IIS-Webserver auf service01 wurde nun ebenfalls durch die WSUS-Installation vorbereitet |

| Konfiguration des WSUS-Server |

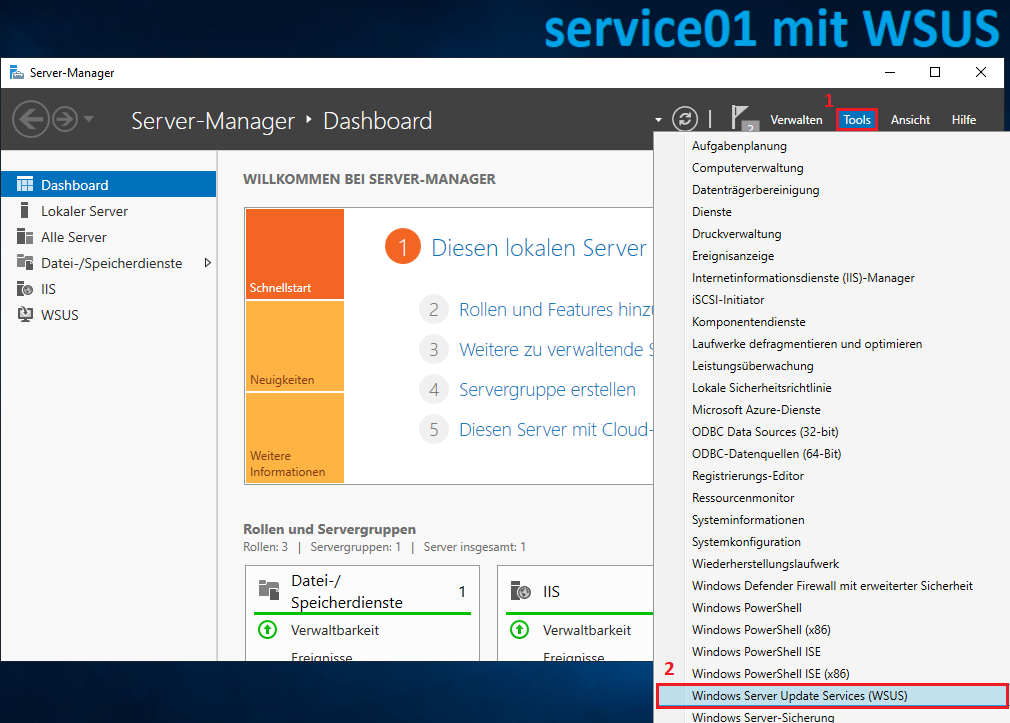

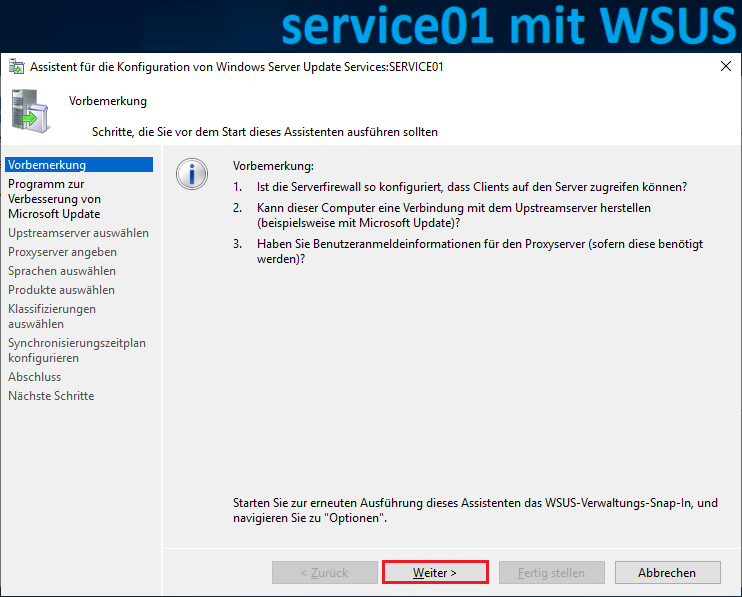

| im Server-Manager des service01 ist nun das neue Tool Windows Server Update Services (WSUS) verfügbar, dieses wählen wir aus für die Ersteinrichtung  |

|

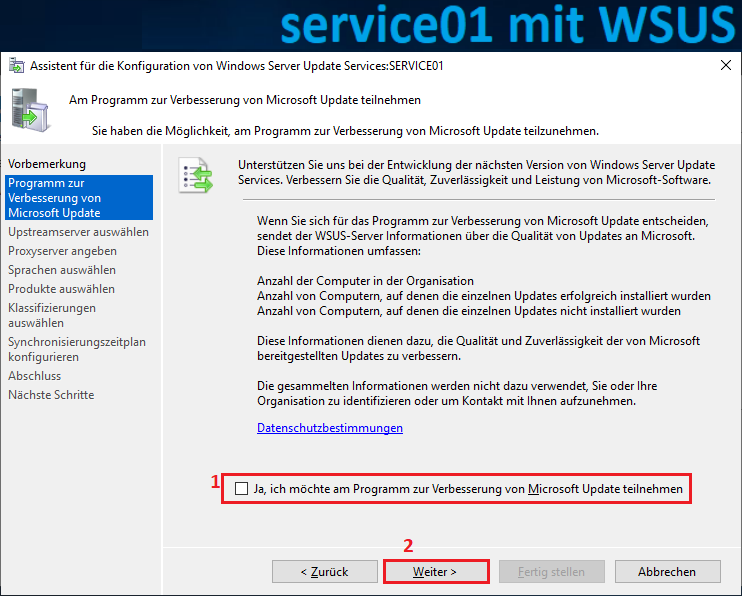

wenn gewünscht, Haken entfernen für das Microsoft Verbesserungsprogramm |

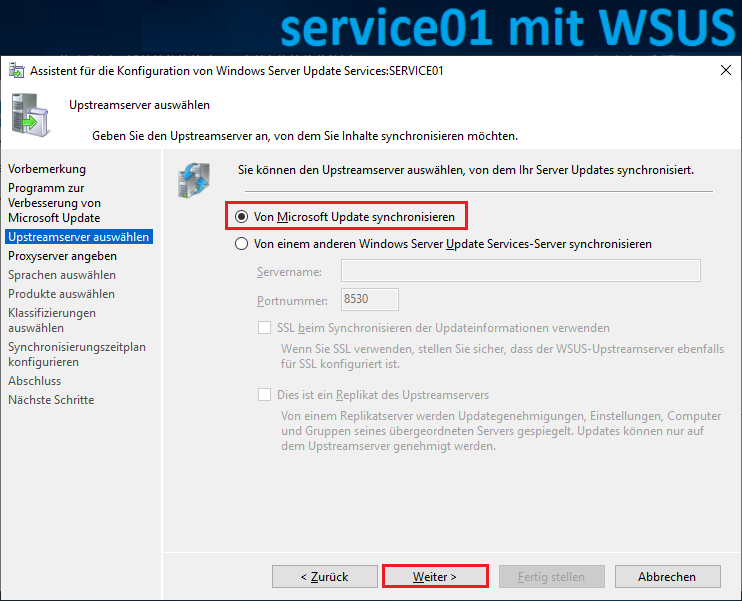

die Updates sollen direkt mit den Microsoft-Servern synchronisiert werden |

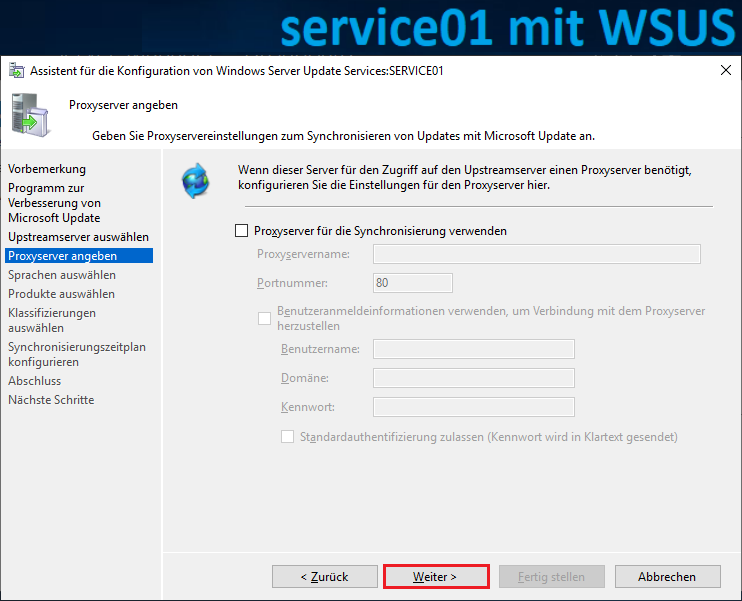

in diesem Tutorial verwende ich keinen Proxyserver, wir belassen also den Standard und klicken auf Weiter |

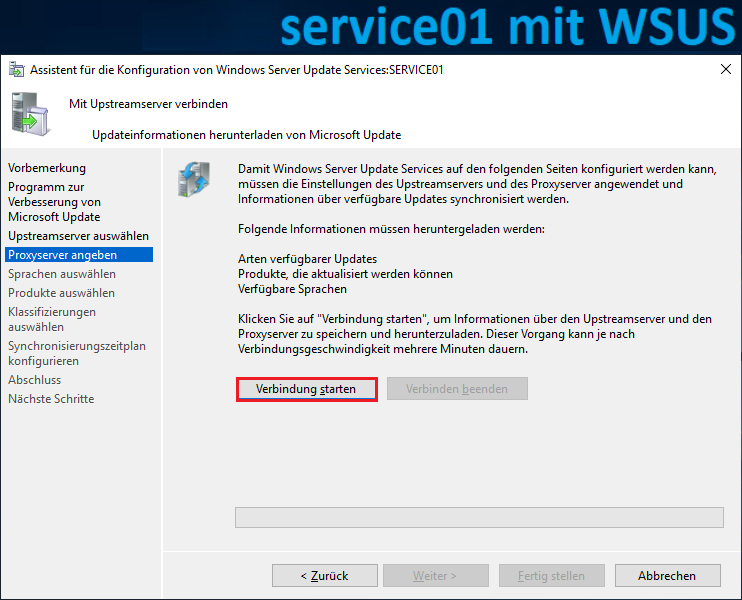

| Verbindung starten dies wird nun einige Minuten dauern, je nach Internetgeschwindigkeit und aktueller Auslastung der Microsoft-Server  |

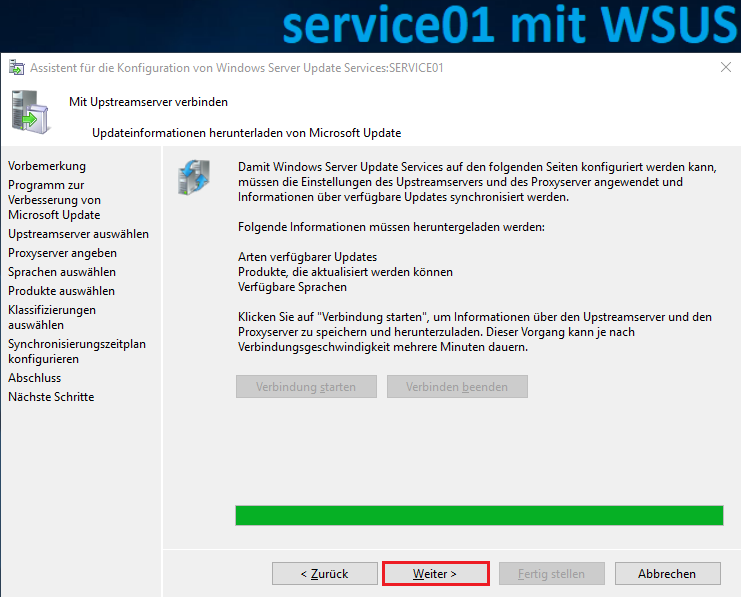

wenn alle Updateinformationen erfolgreich heruntergeladen wurden, klicken wir auf Weiter |

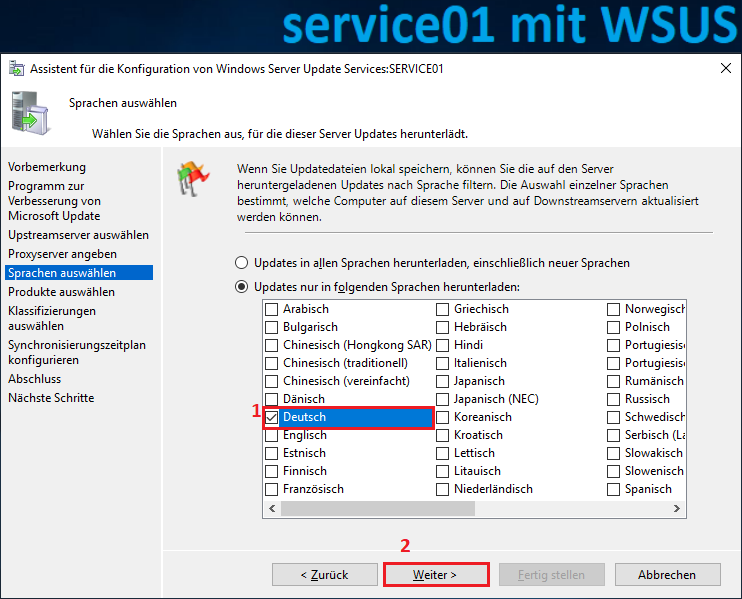

Sprache wählen… |

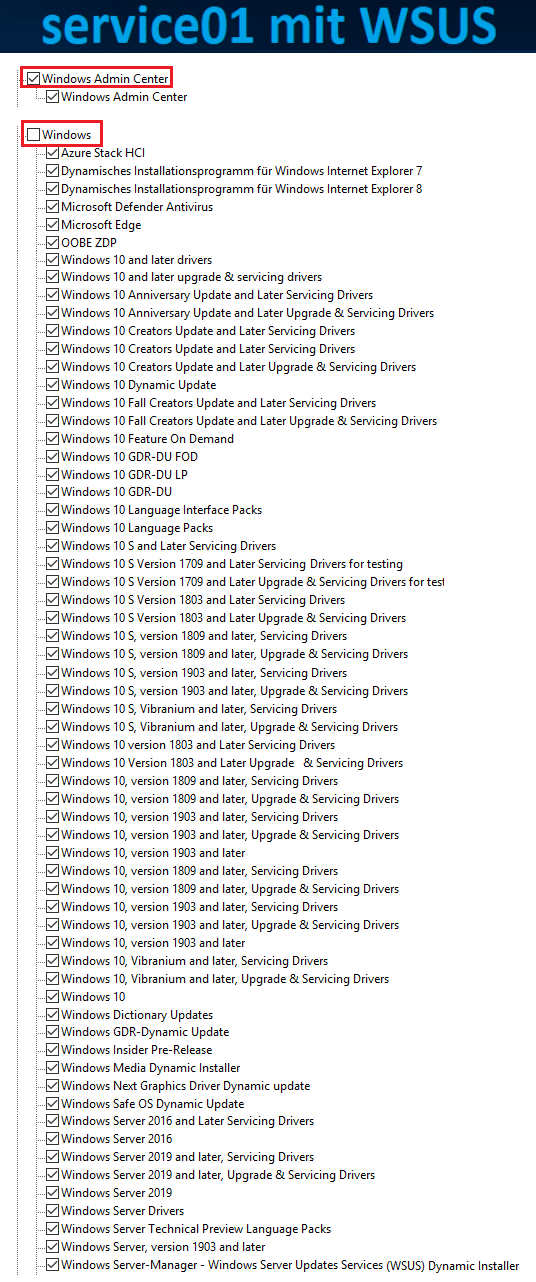

| Wichtig Die Auswahl der zu installierenden Pakete ist jedem Administrator selbst überlassen, ich wählen für mich folgende Optionen aus, weil ich davon ausgehe, dass zur Zeit noch ältere Windows 10 Versionen in meinem Domänennetzwerk in Einsatz sind, zusätzlich Wähle ich die Windows Server 2019-Optionen aus  |

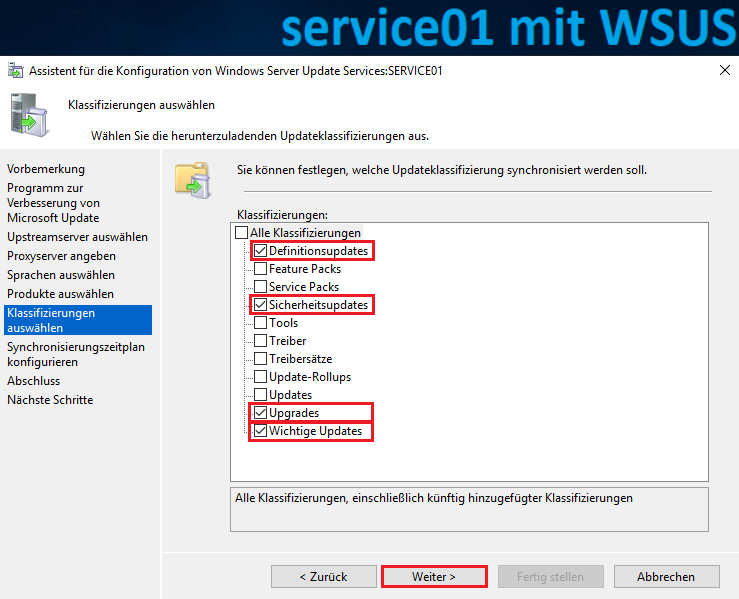

| im folgenden Fenster wird festgelegt, welche Klassifizierungen im WSUS-Netzwerk bereit gestellt werden sollen. Erfahrungsgemäß wähle ich immer für meine WSUS-Server die rot markierten Optionen aus.  |

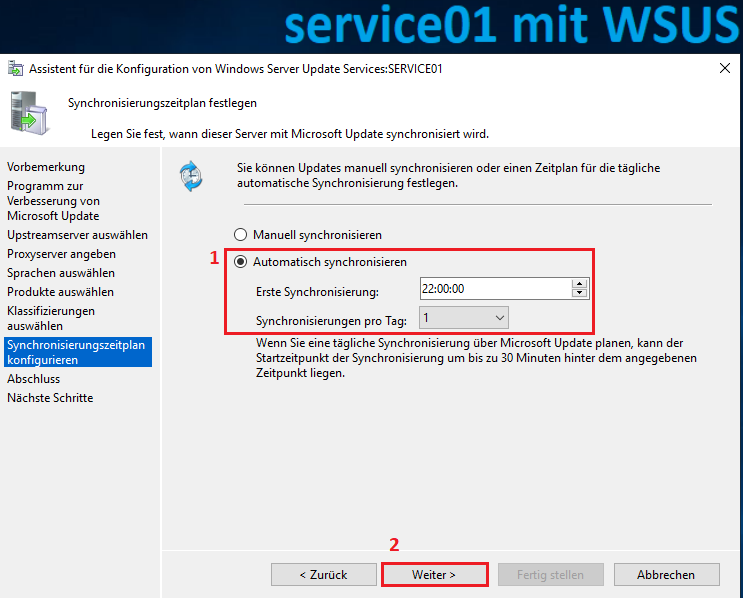

wir legen nun die Uhrzeit fest, wann die tägliche Synchronisation mit den Microsoft-Servern statt finden soll |

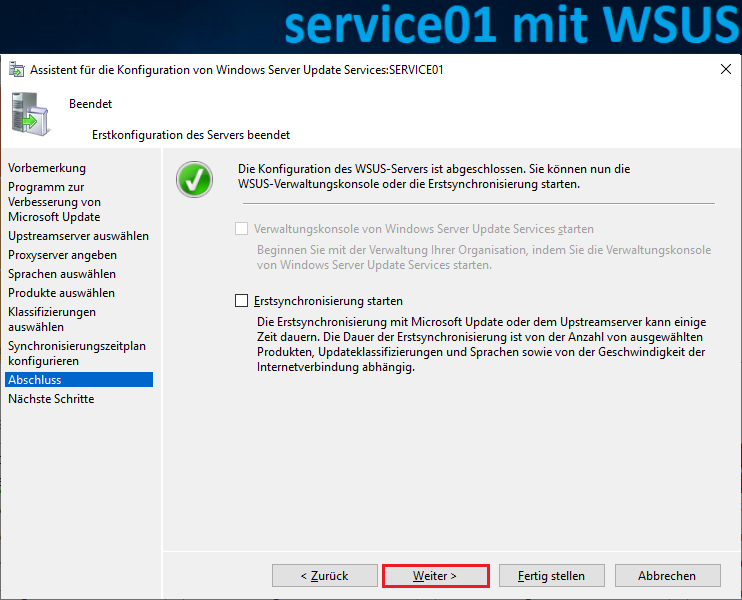

| Wichtig wir starten die Erstsynchronisation noch nicht, da wir sonst für diese Zeit blockiert werden sofort weitere wichtige Optionen des WSUS-Servers zu aktivieren  |

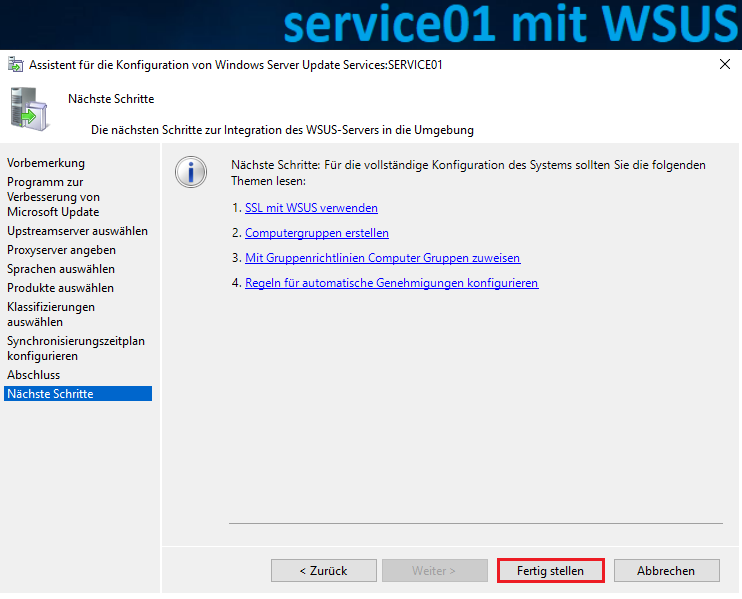

Fertig stellen |

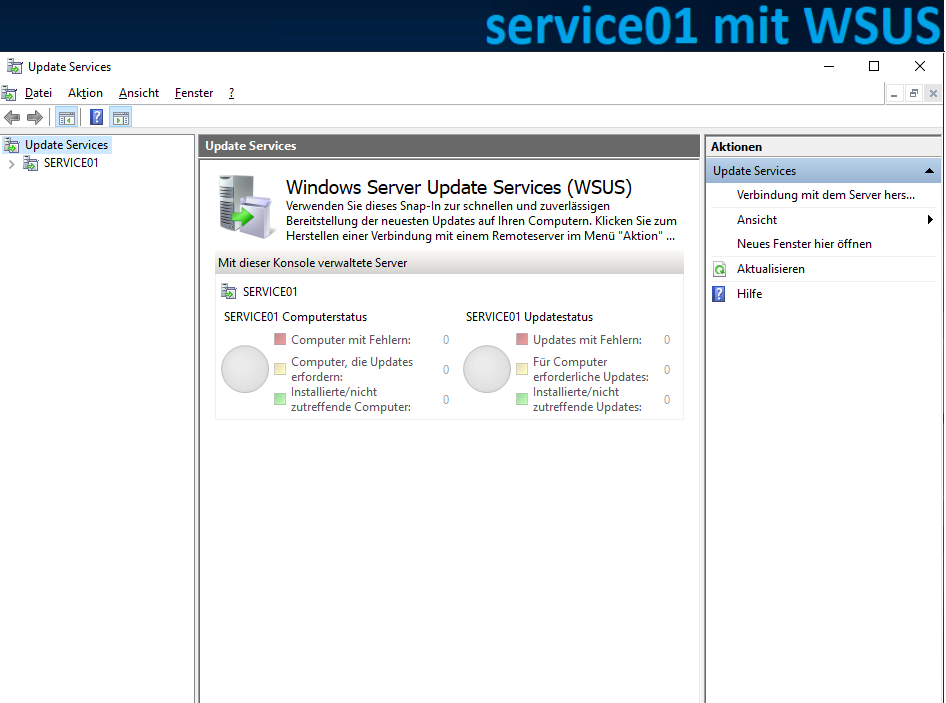

| der WSUS-Manager wird nun zu ersten mal gestartet, wenn auch der IIS-Server korrekt funktioniert, sollte es zu keinen Fehlermeldungen kommen (Bsp. Serverknoten zurücksetzen)  |

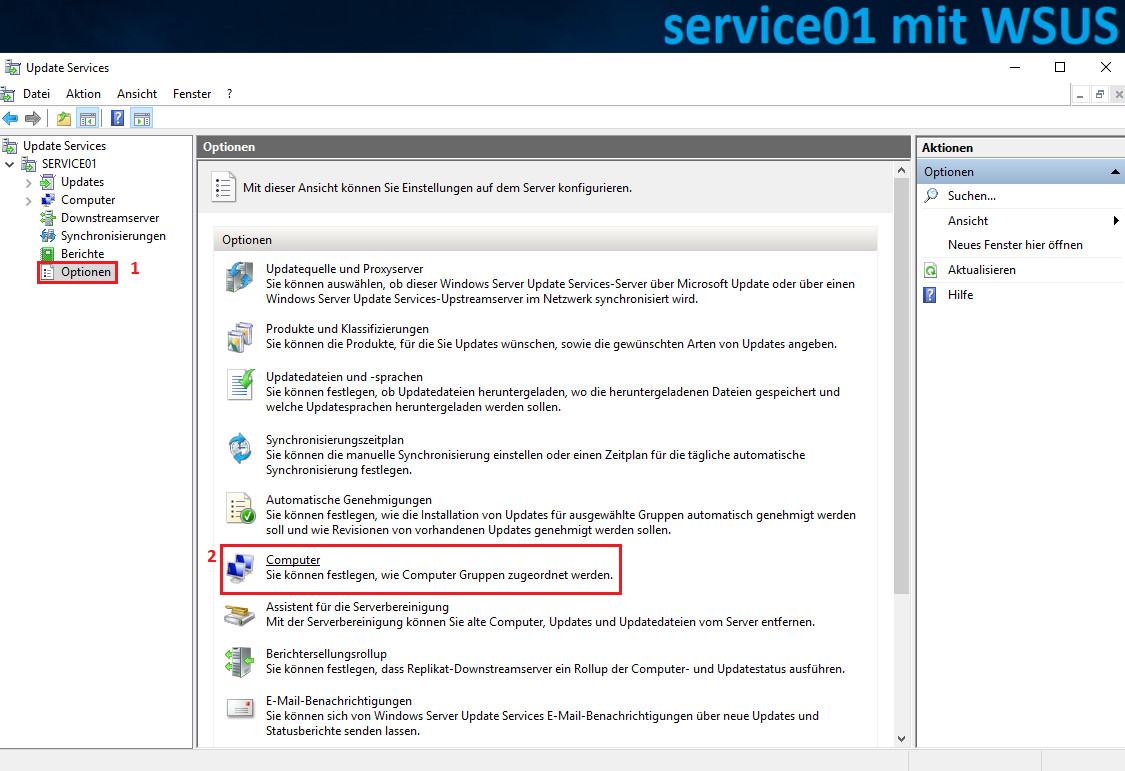

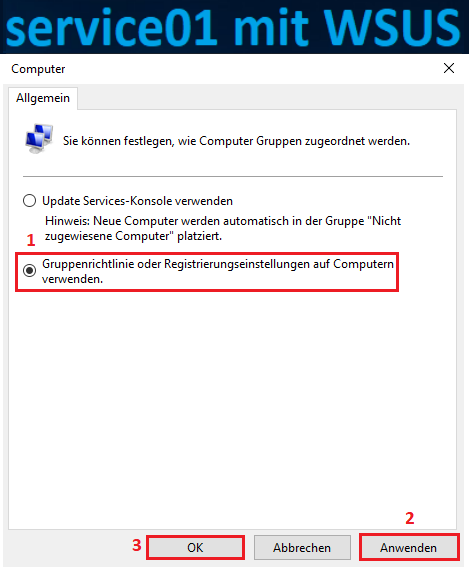

| folgende Einstellungen sind optional und müssen nicht zwingend eingerichtet werden für einen funktionierenden WSUS-Server, allerdings will ich die Möglichkeit aufzeigen um später eine bessere Übersicht über die jeweiligen Rechner in bestimmten Gruppen zu haben. wir aktivieren nun noch die folgend Option für die Gruppenrichtlinien, über die wir später die Rechner einbinden wollen,  |

Gruppenrichtlinie oder Registrierungseinstellungen auf Computern verwenden aktivieren und Übernehmen |

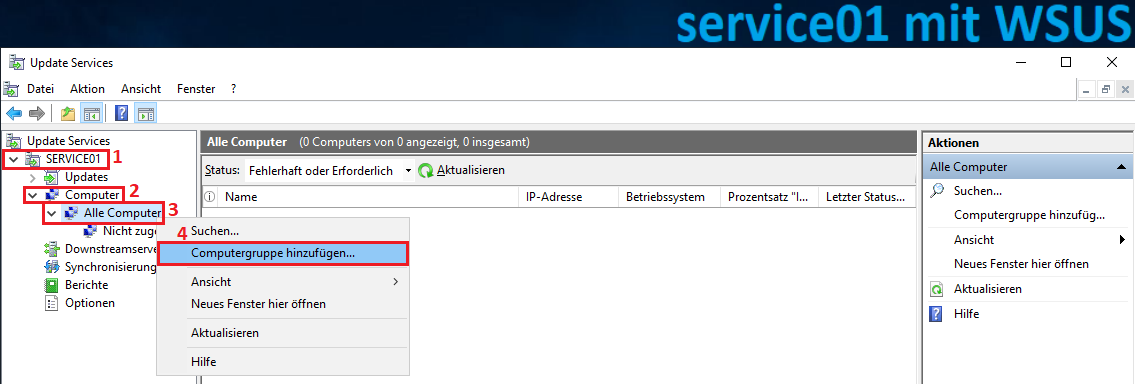

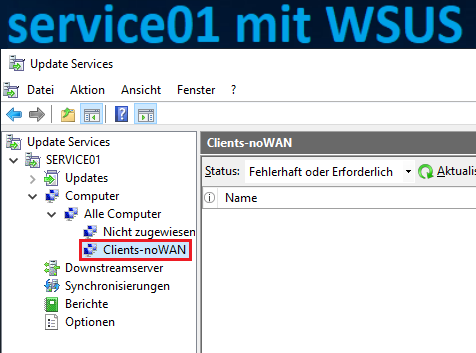

| wir fügen unter der Sparte Computer eine weitere Computergruppe hinzu… hier wird später der Windows10-Client aufgenommen, den wir für dieses Tutorial verwenden wollen  |

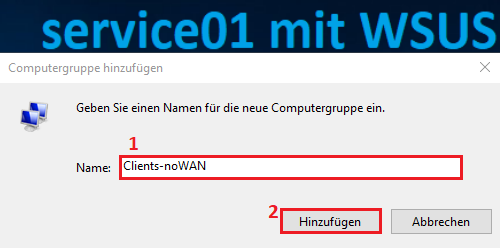

| Wichtig der Name muss später exakt gleich heißen wie in den Gruppenrichtlinien des dc01, aber dazu später mehr, ich wähle für dieses Tutorial folgenden Namen für diese Computergruppe Clients-noWAN  |

|

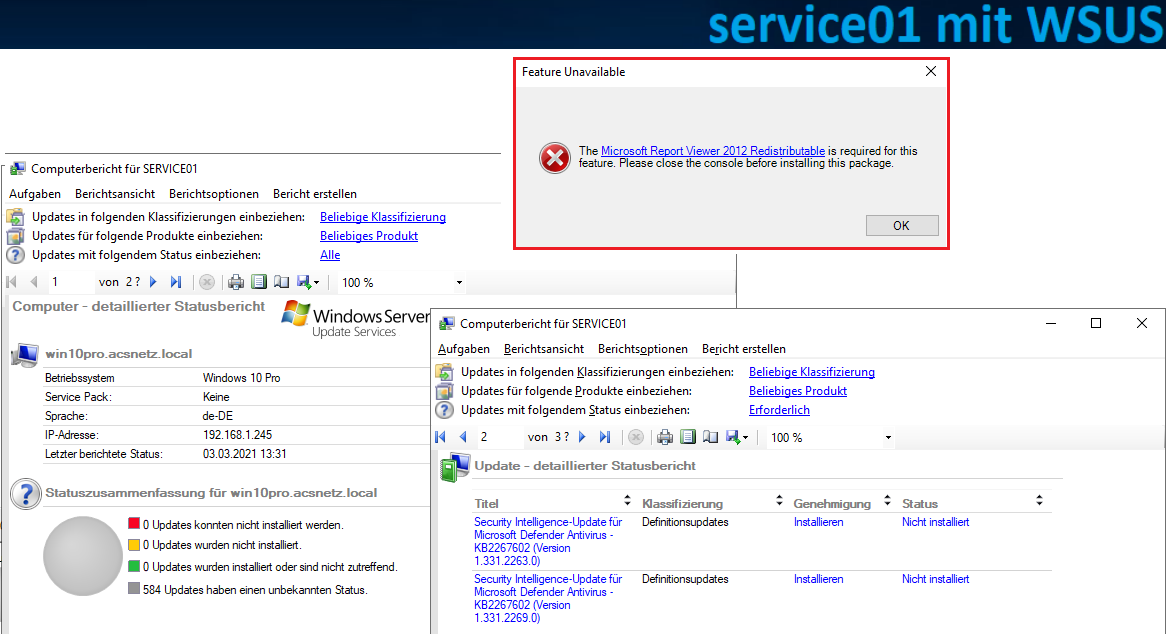

| Um später die Berichte der jeweiligen Server und Clients genauer analysieren zu können, müssen vorab noch zwei Pakete auf dem service01 installiert werden Microsoft System CLR Types für SQL Server 2012 Microsoft Report Viewer 2012 Redistributable  |

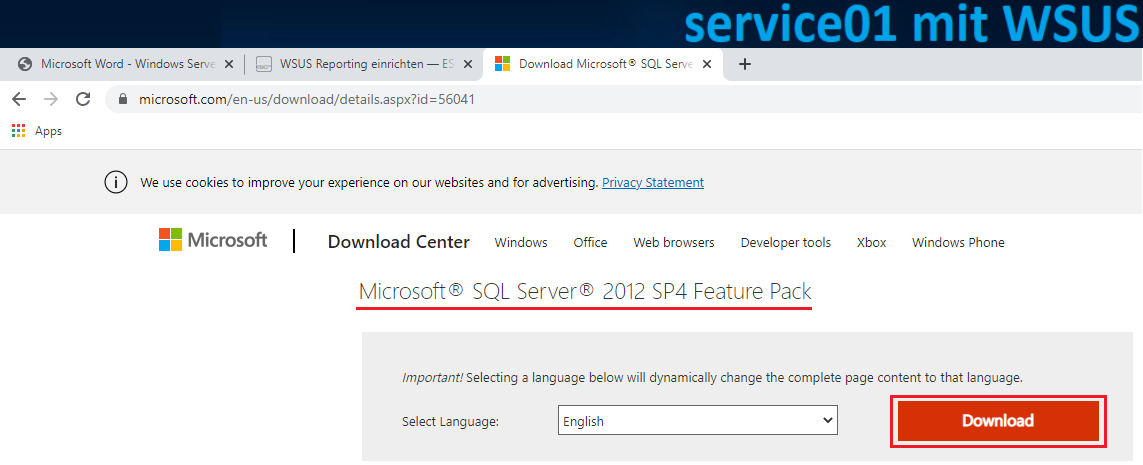

| Microsoft System CLR Types für SQL Server 2012 ist im folgenden Paket enthalten Microsoft SQL Server 2012 SP4 Feature Pack  |

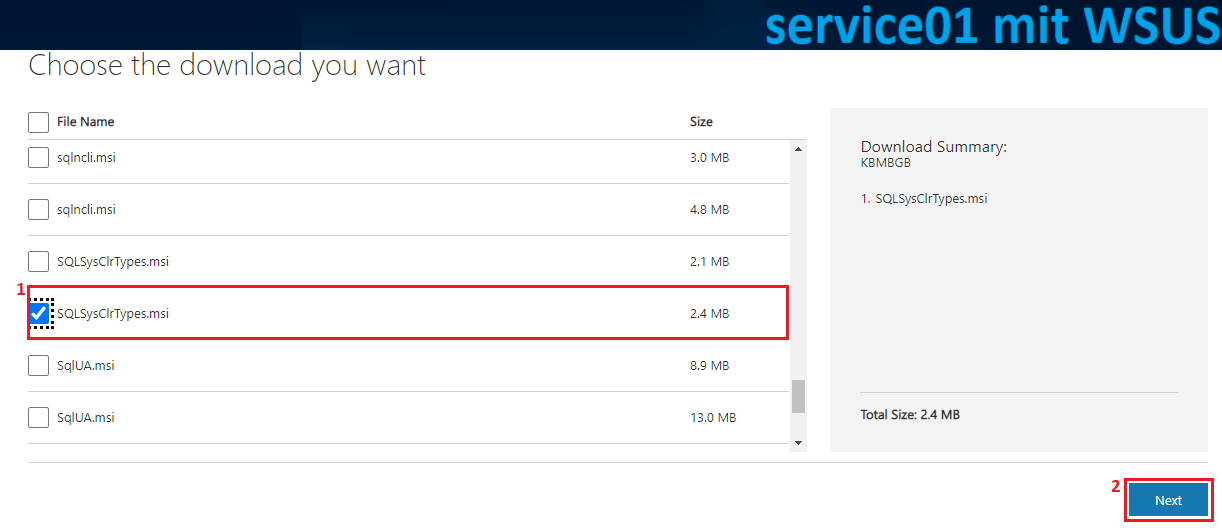

| klicken Sie dazu auf Download und wählen sie nur das folgende Paket aus SQLSysClrTypes.msi (2,4 MB)  |

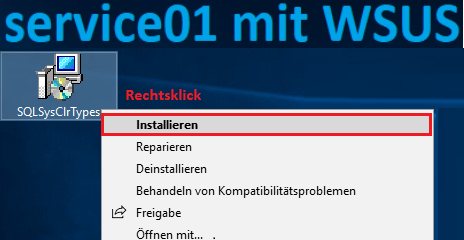

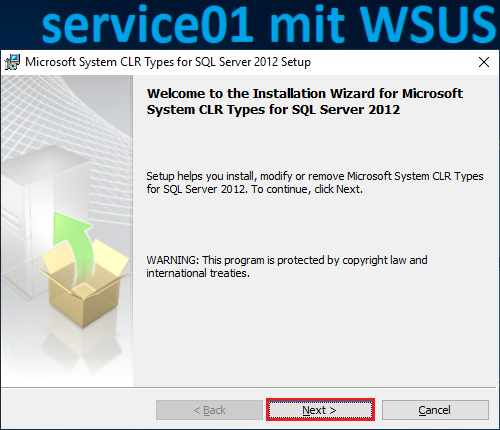

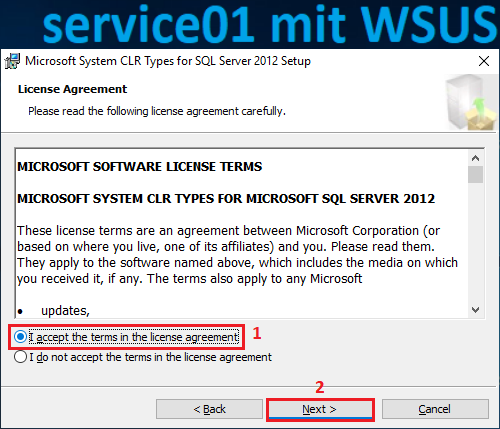

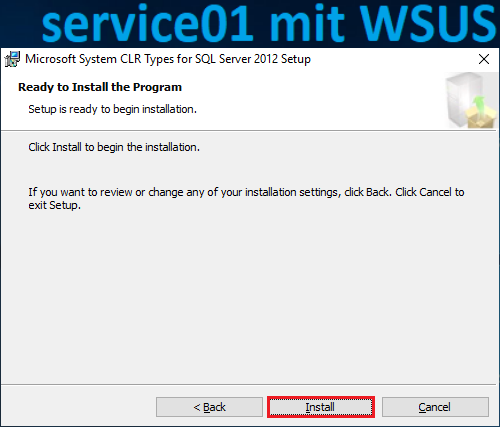

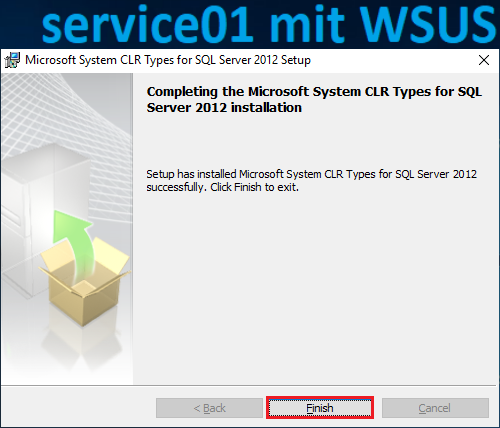

starten Sie die Installation auf dem service01-Server und folgend Sie dem Assistenten… |

|

|

|

|

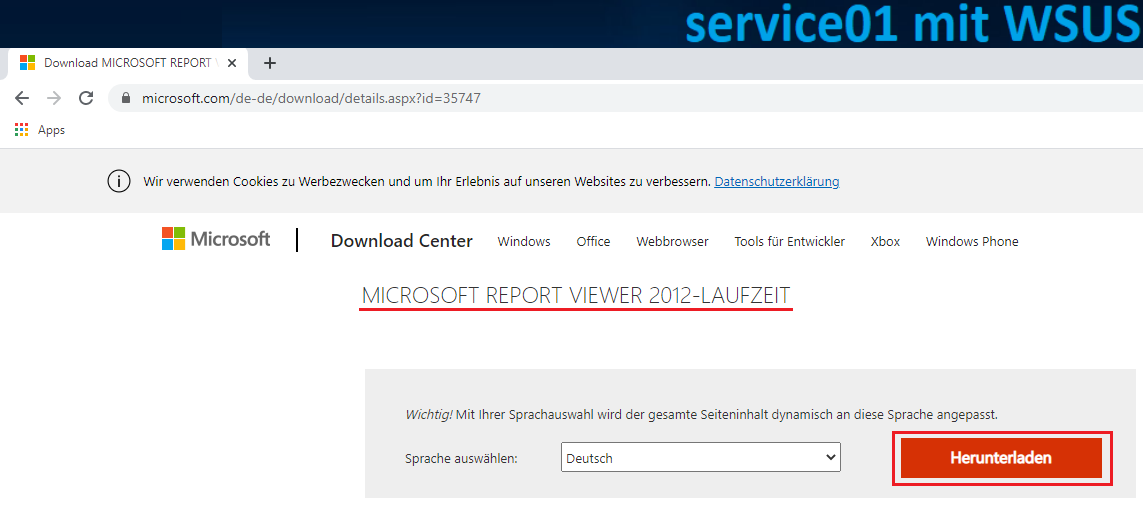

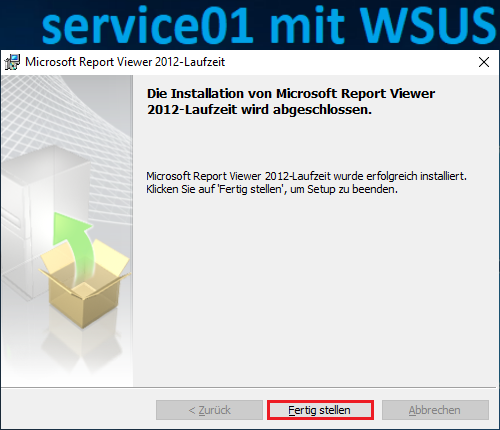

| das zweite Paket, dass sie für die Berichte auf dem WSUS-Server benötigen ist der Microsoft Report Viewer 2012  |

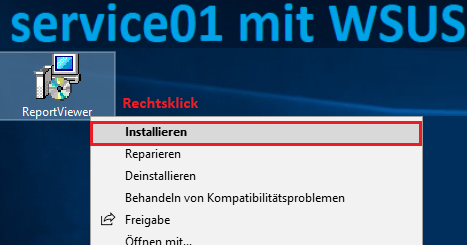

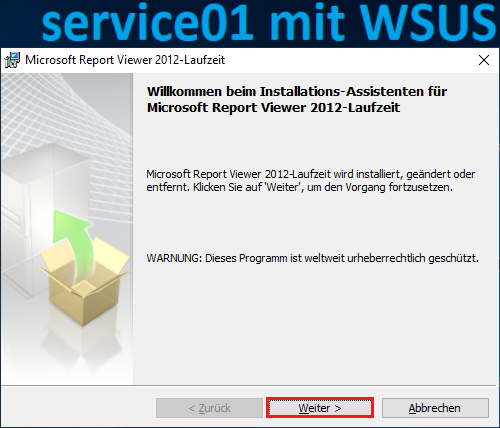

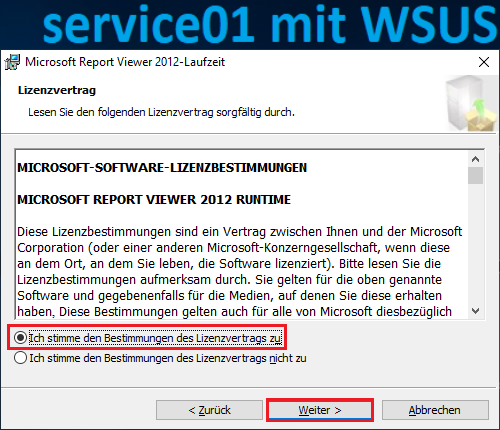

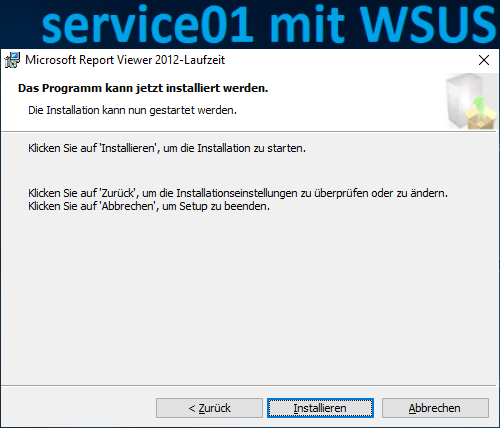

starten Sie auch diese Installation auf dem service01-Server und folgend Sie dem Assistenten… |

|

|

|

|

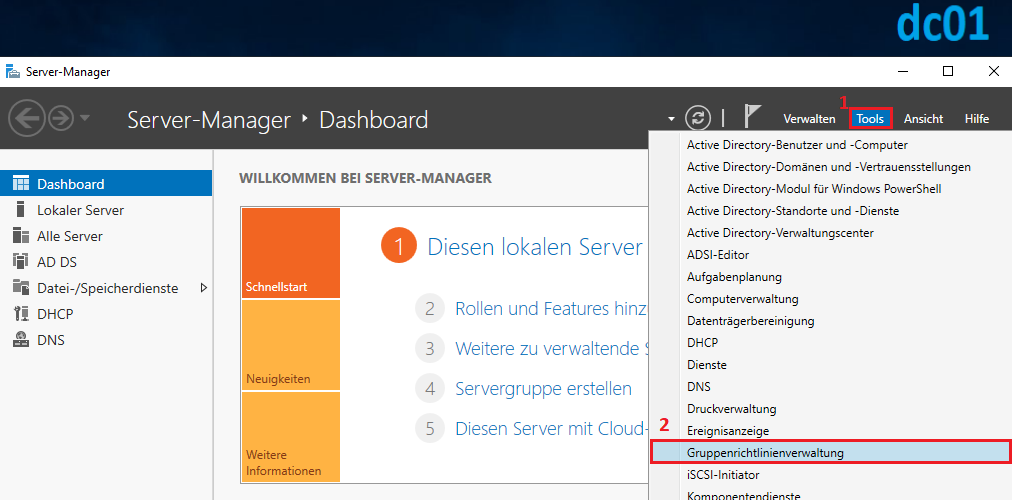

| Gruppenrichtlinien für den WSUS-Server auf dem Domänencontroller dc01 einrichten |

| Die Grundkonfigurationen für den WSUS-Server sind nun abgeschlossen… wenden wir uns nun an den Domänencontroller und passen die GPO für die Verteilung der Updates vom Administrator festgelegten Abteilungen an. Wir wählen im Server-Manager des dc01 das Tool Gruppenrichtlinienverwaltung aus  |

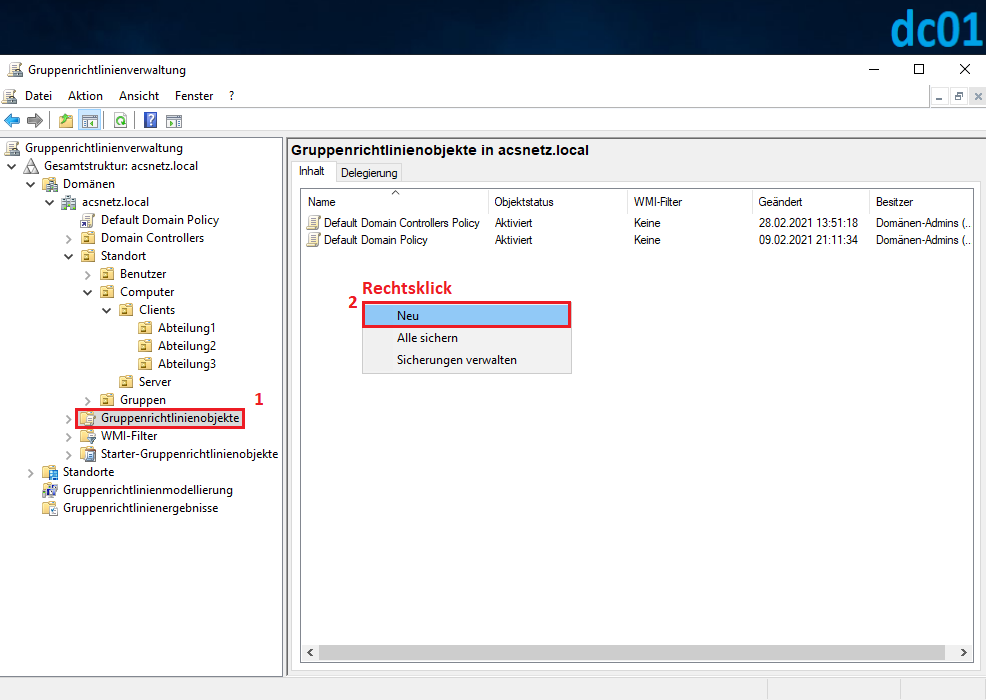

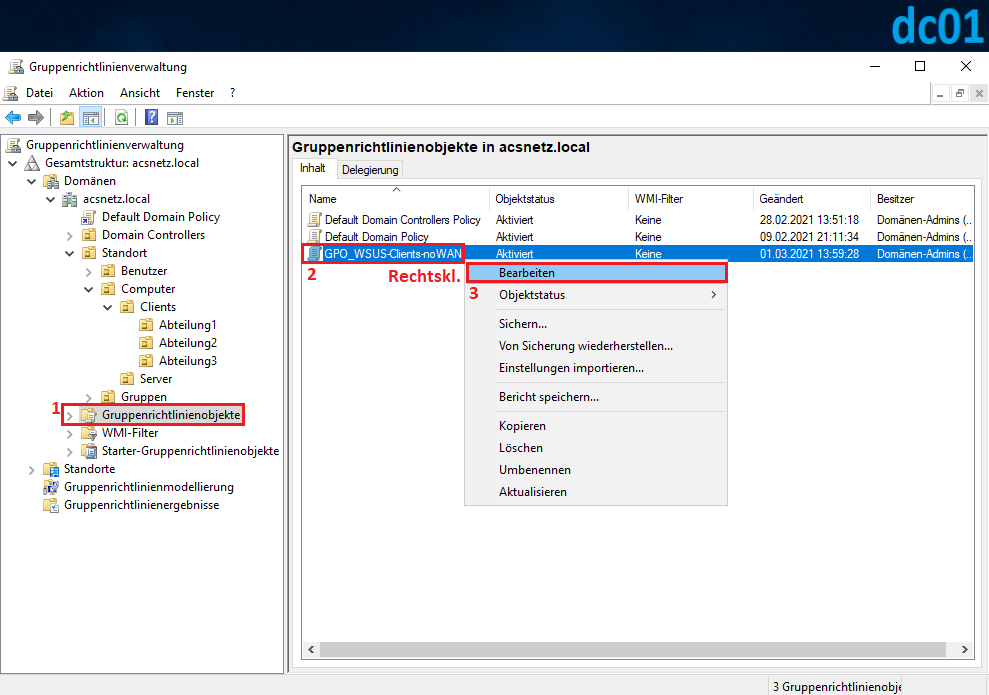

und erstellen ein neues Gruppenrichtlinienobjekt |

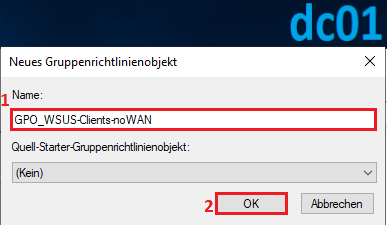

| der Name kann frei gewählt werden, ich verwende den sprechenden Namen GPO_WSUS-Clients-noWAN  |

wir bearbeiten nun das neu erstellte Gruppenrichtlinienobjekt |

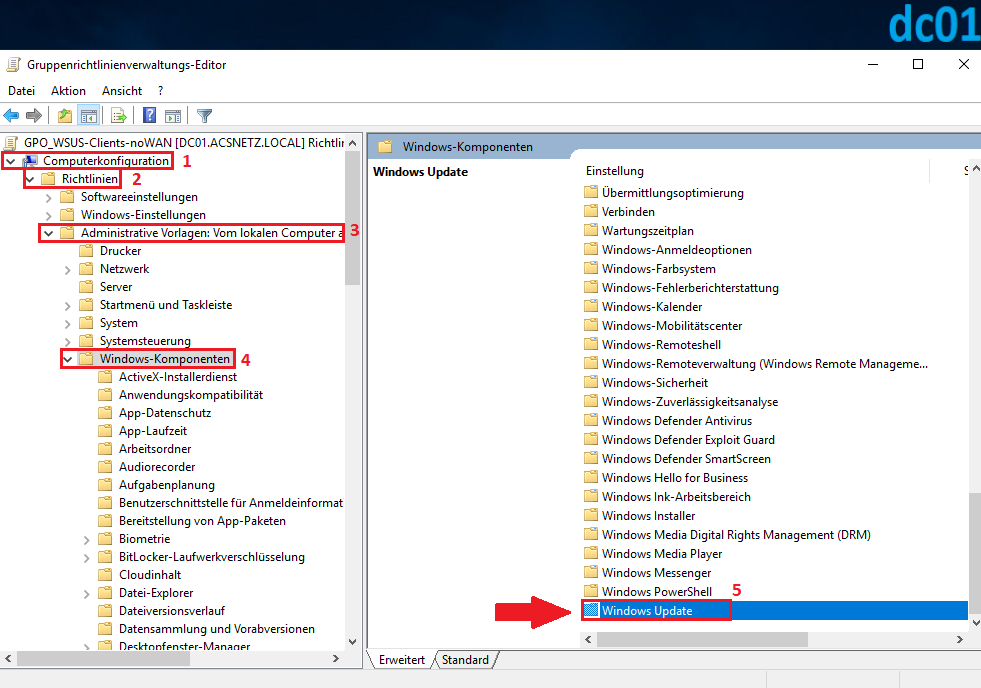

| Pfad zu den Windows Update-Funktionen: Computerkonfiguration/Richtlinien/Administrative Vorlagen: Vom lokalen Computer abgerufene Richtliniendefinitionen (ADMX Dateien)/Windows-Komponenten/Windows Update  |

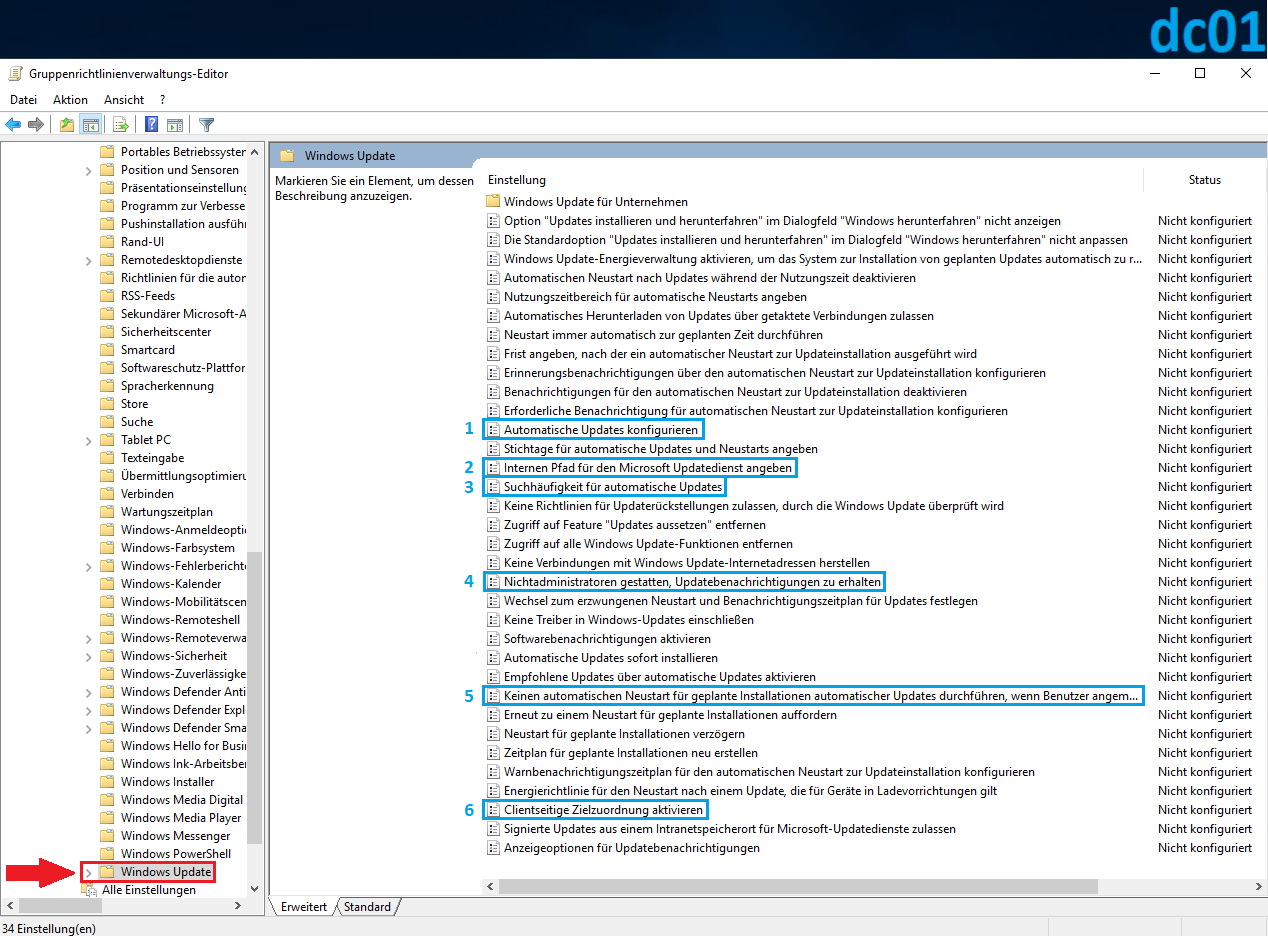

| folgende 6 Elemente möchten wir für unseren WSUS-Server konfigurieren und aktivieren, natürlich ist es Ihnen selbst überlassen weitere für Sie nützliche Funktionen zu aktivieren oder nicht zu verwenden.  |

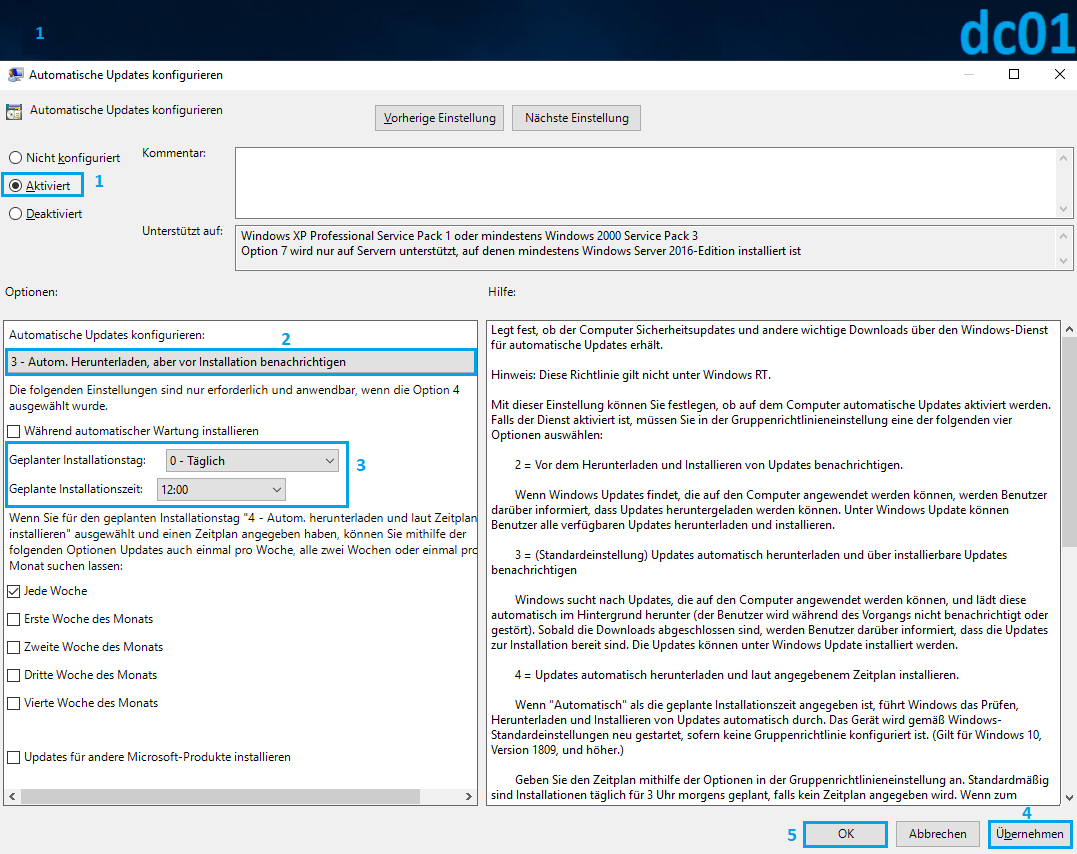

1 – Automatische Updates konfigurieren |

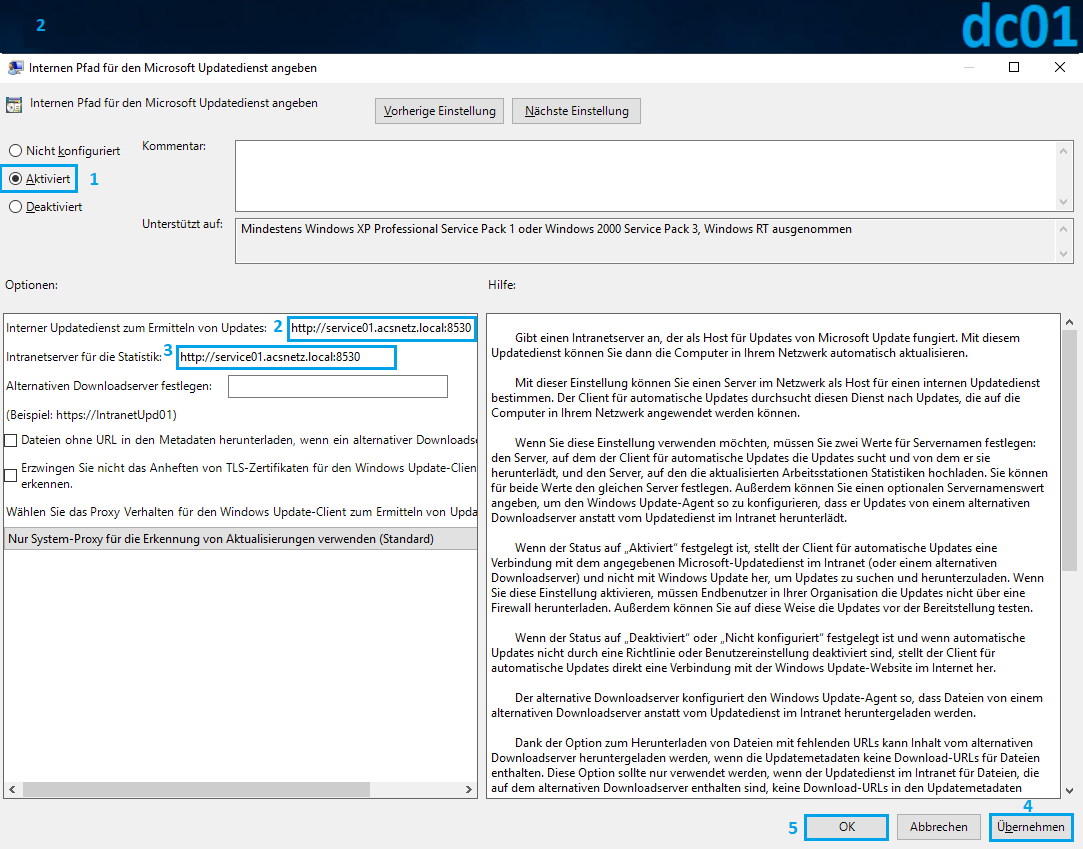

| 2 – Internen Pfad für den Microsoft Updatedienst angeben hier geben wir den vollständigen Pfad des service01-Servers an. Im Moment verwende ich noch eine ungeschützte http-Verbindung zum den IIS-Webserver des service01 mit WSUS, ich möchte allerdings in einem weiteren Tutorial eine sichere Verbindung über ssh aktivieren, also über https Für einfaches http wird der Port 8530 verwendet, diesen müssen Sie unbedingt mit angeben, wie folgt… http://service01.acsnetz.local:8530  |

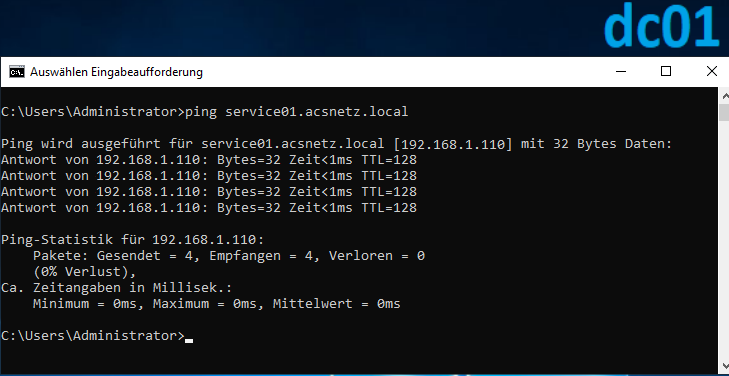

| um zu sehen ob der Pfad auch wirklich erreichbar ist, empfehle ich einen Ping an Adresse, hier ping service01.acsnetz.local, wenn wir nun eine Antwort bekommen sollte alles soweit passen  |

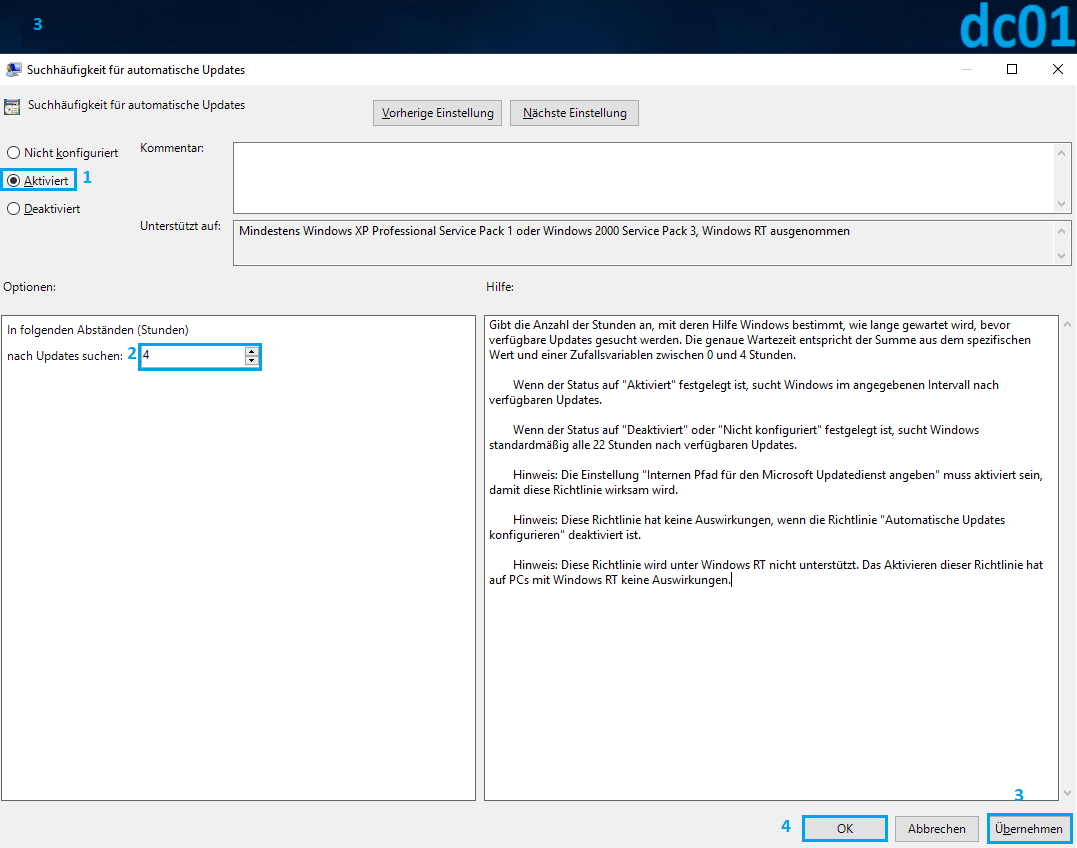

3 – Suchhäufigkeit für automatische Updates |

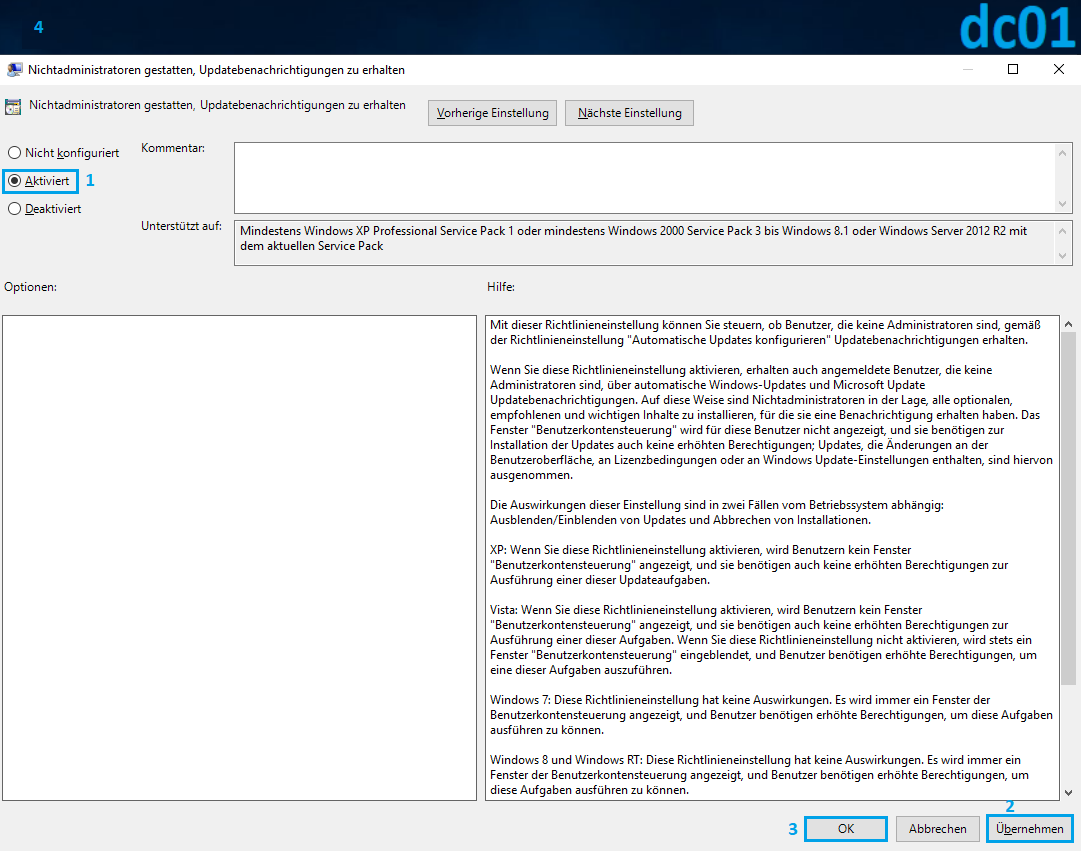

4 – Nichtadministratoren gestatten, Updatebenachrichtigungen zu erhalten |

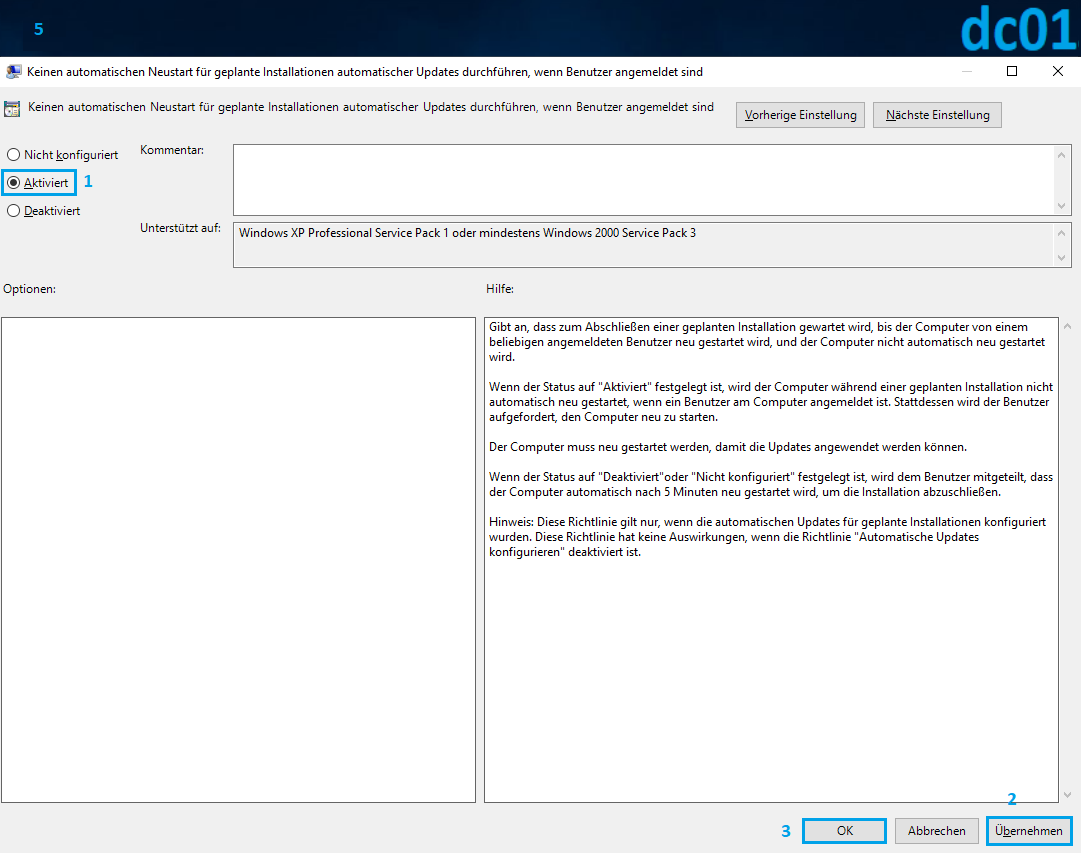

5 – Keinen autom. Neustart für geplante Installationen automatischer Updates durchführen, wenn Benutzer angemeldet sind |

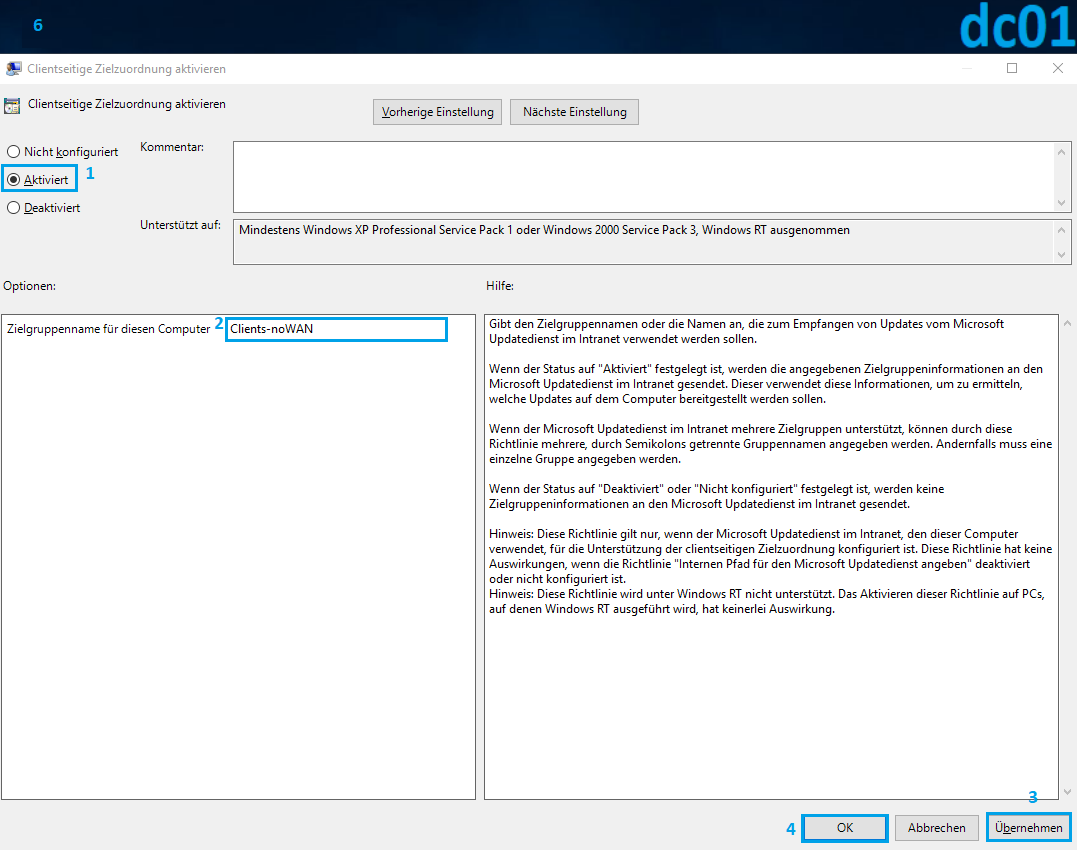

| 6 – Clientseitige Zielzuordnung aktivieren Wichtig hier ist es wichtig exakt den selben Namen zu verwenden wie für die zuvor im WSUS-Manager definierte Computergruppe, also Clients-noWAN  |

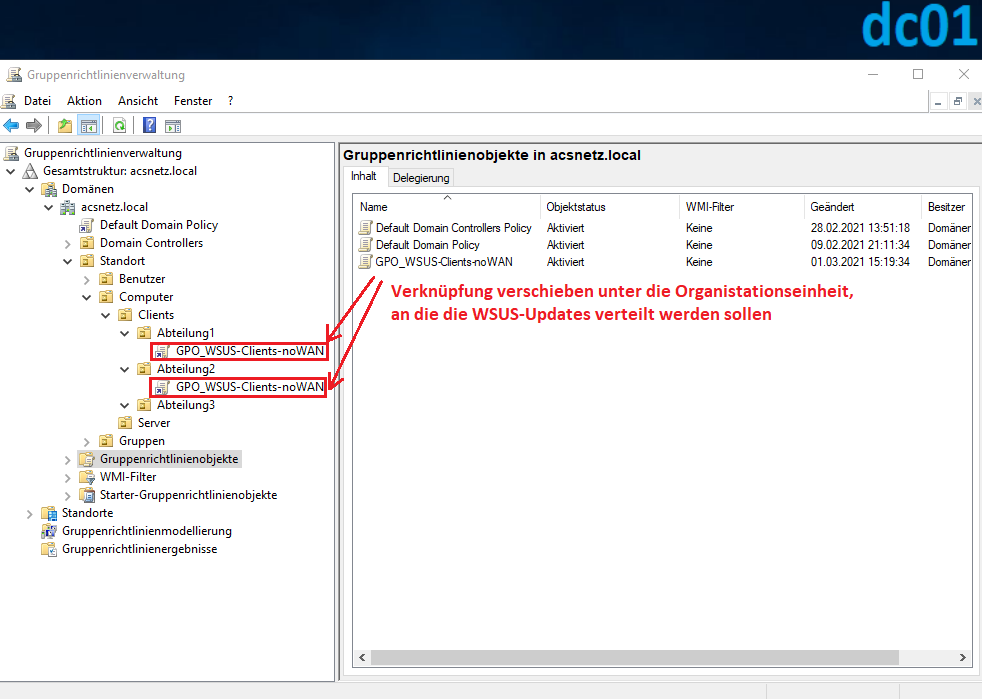

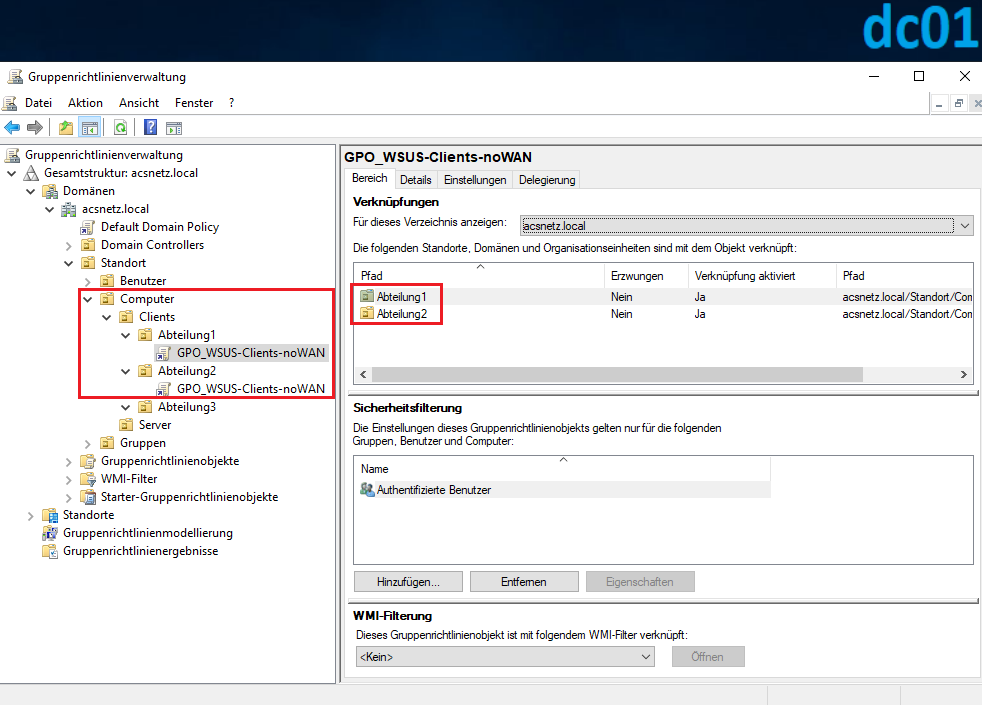

zurück in der Gruppenrichtlinienverwaltung verknüpfen wir nun das neu angepasste Gruppenrichtlinienobjekt mit den gewünschten Abteilungen, für welche die gerade festgelegten WSUS-Konfigurationen gültig sein sollen |

|

| Windows 10 – Client automatisch in WSUS aufnehmen über die Gruppenrichtlinie |

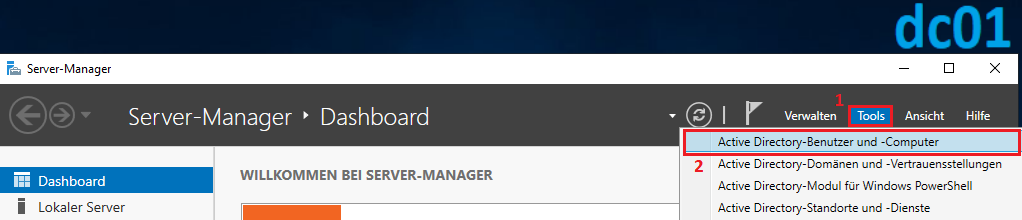

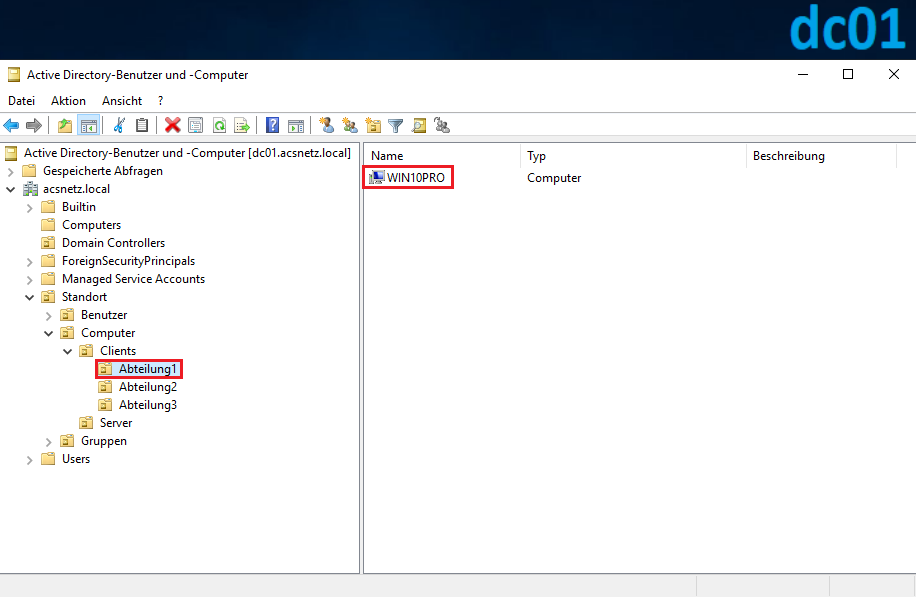

Wir werden nun einen Test mit einem Windos10-Client durchführen, der bereits Mitglied der Domäne ist aber bisher noch keiner Abteilung zugewiesen wurde, dazu starten wir auf dem Domänencontroller das Tool Active Directory-Benutzer und -Computer |

| Standardmäßig befindet sich ein Client der neu in die Domäne eingebunden wurde unter Computers Wir verschieben den Windows10-Client nun per Darg & Drop in die entsprechende Abteilung…  |

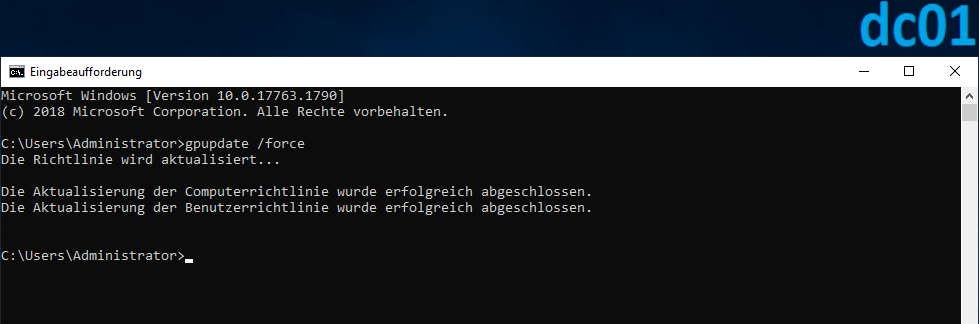

| und aktualisieren nochmals die Gruppenrichtlinien mit folgendem Befehl in der CLI des dc01 gpupdate /force  |

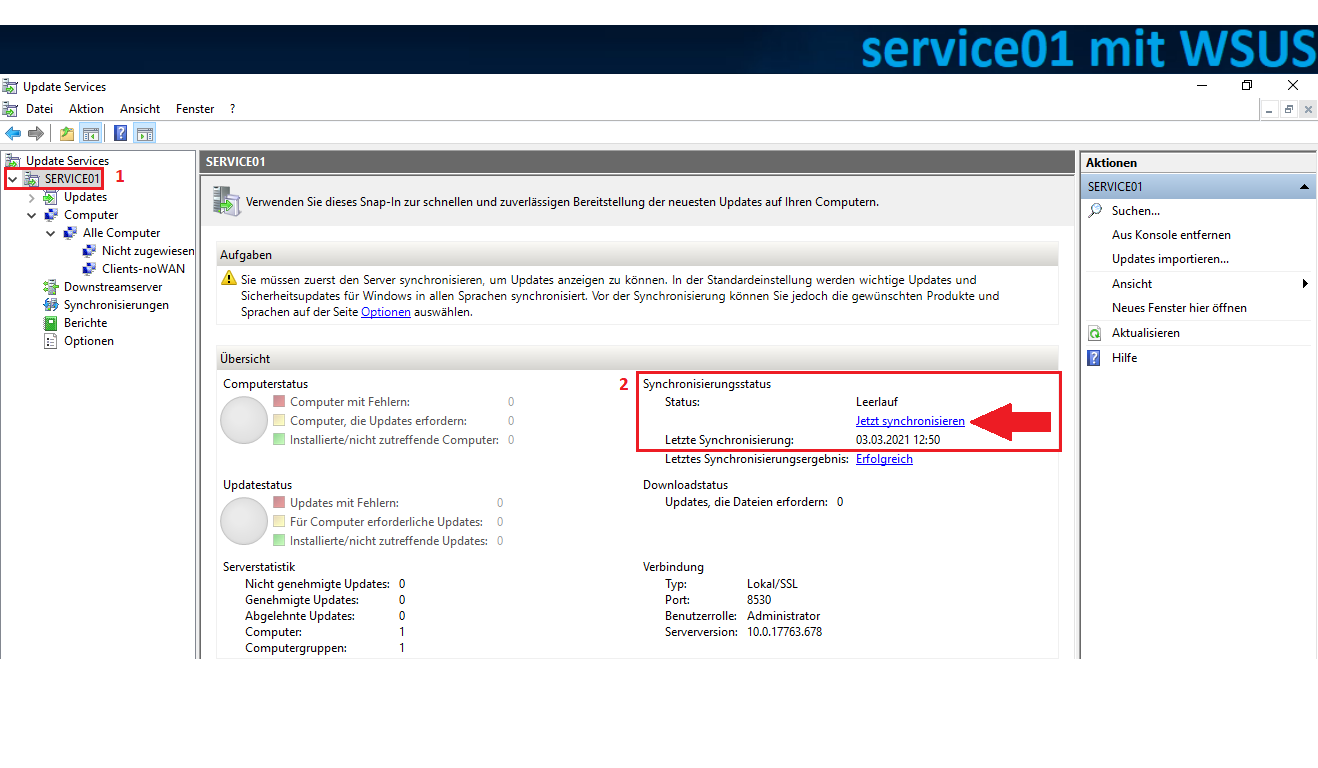

| es dauert nun einige Zeit, bis der Client automatisch mit dem WSUS-Server gekoppelt wird, dies kann jedoch beschleunigt werden, wie zeige ich etwas später… Jetzt wollen wir zum ersten mal die vordefinierten Windows-Updates herunterladen, indem wir im WSUS-Manager des service01 die Synchronisation mit den Microsoft-Servern starten, da es sich bei der ersten Synchronisation um jede Menge Updates handelt dauert es auch entsprechen, je nach Internetverbindung, gönnen Sie sich also erst mal einen Kaffee, oder zwei oder drei 🙂  |

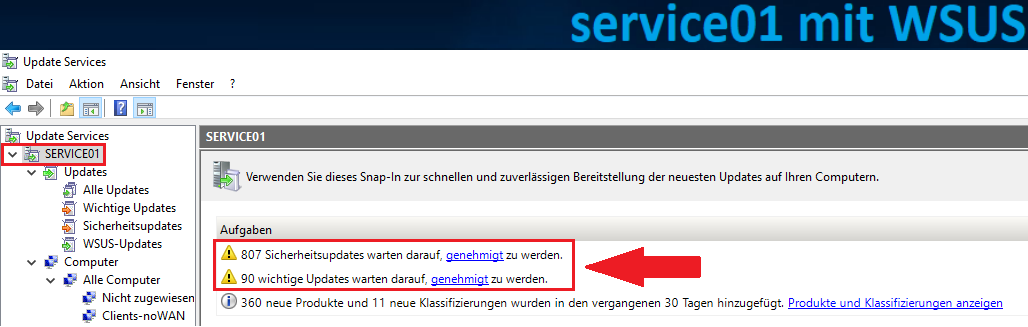

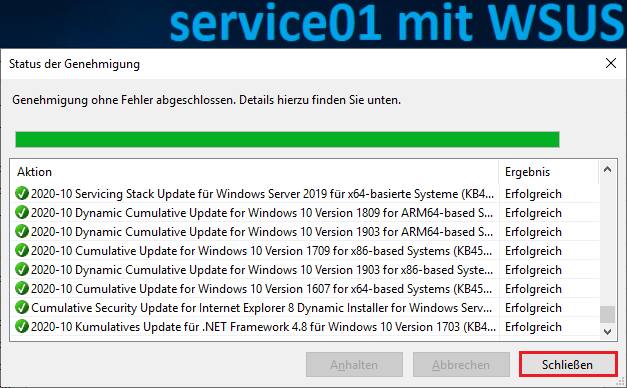

| einige Kaffees später sollten nun die Sicherheitsupdates und wichtigen Updates bereit stehen für die erste Genehmigung durch den Administrator, dies kann auch automatisiert werden, allerdings empfehle ich das für die erste Zeit nicht um das System besser kennen zu lernen. Führen Sie folgende Schritte bei beiden Update-Typen durch, klicken Sie auf genehmigt  |

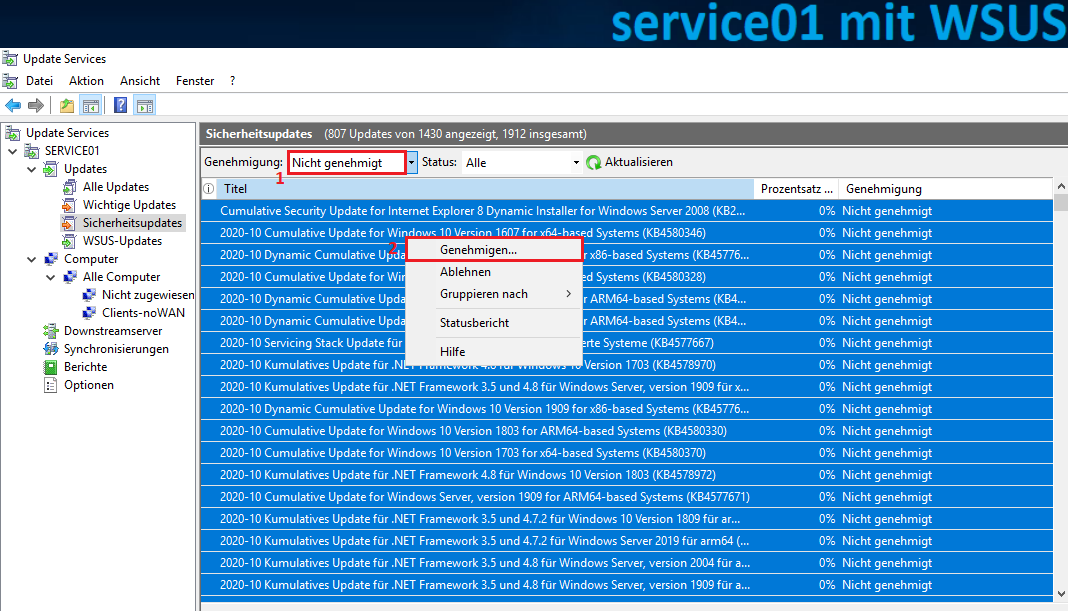

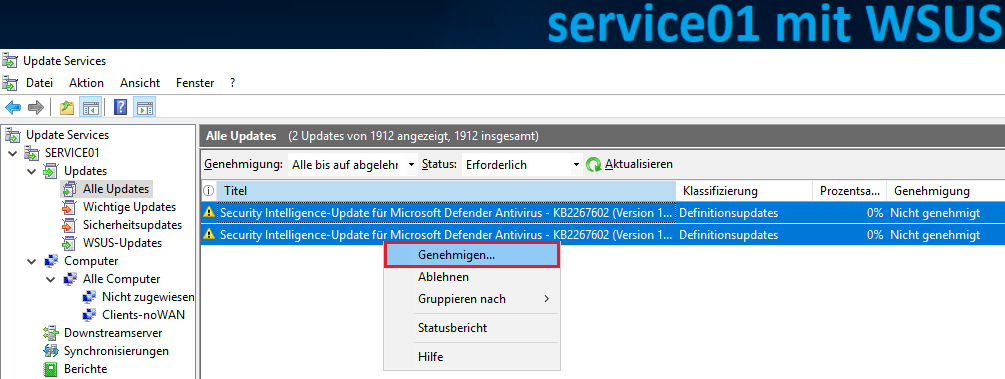

sie werden nun in ein anderes Fenster weitergeleitet, bei dem bereits die Option Nicht genehmigt aktiviert wurde, markieren Sie nun die gewünschten Updates und klicken Sie mit der rechten Maustaste auf den blau hinterlegten Bereich und wählen Sie Genehmigen… |

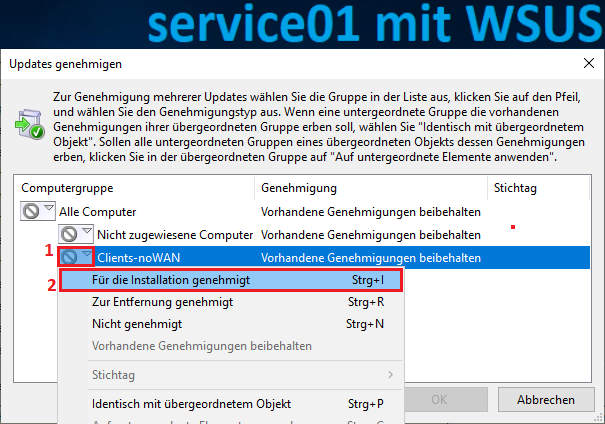

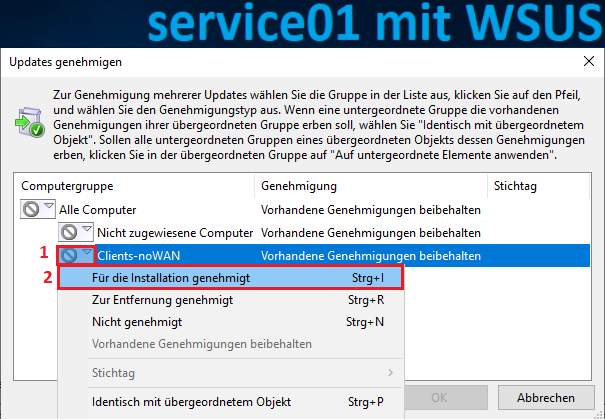

wählen Sie die Computergruppen aus, für die die aktuell gewählten Updates bereit gestellt werden sollen und wählen Sie über die Pfeile Für die Installation genehmigt |

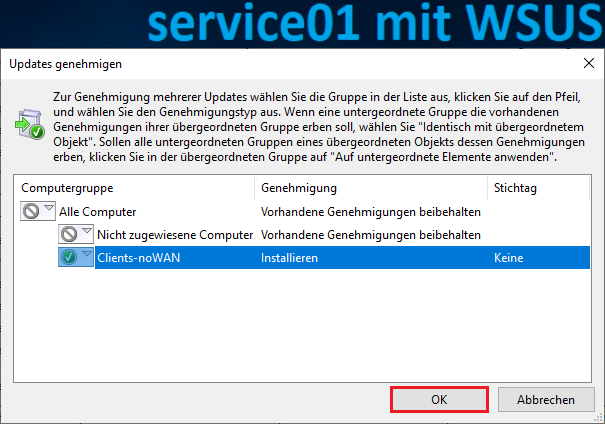

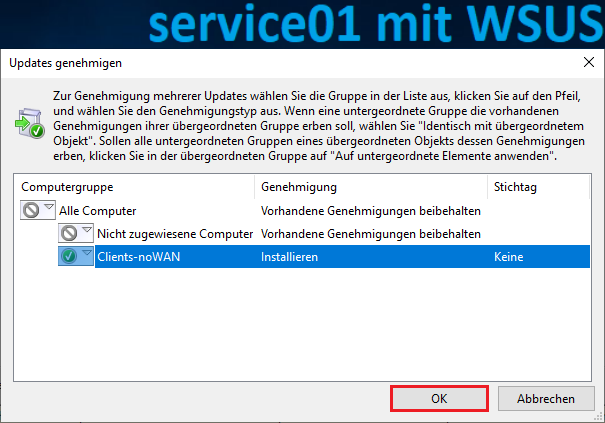

der Bereich wird nun aktiviert für die Installation, klicken Sie danach auf OK |

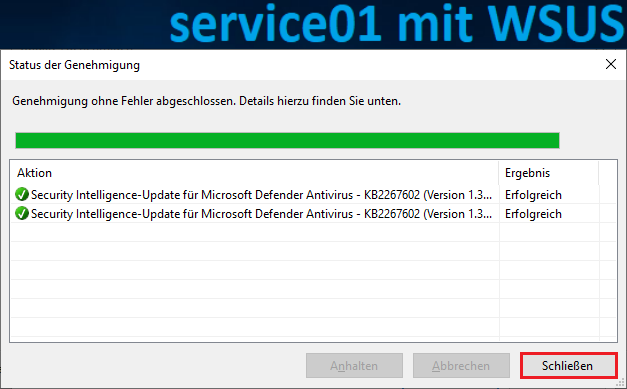

| wenn alle markierten Updates Genehmigt wurden, schließen Sie das Fenster und führen die selbe Prozedur für den anderen Update-Typ durch  |

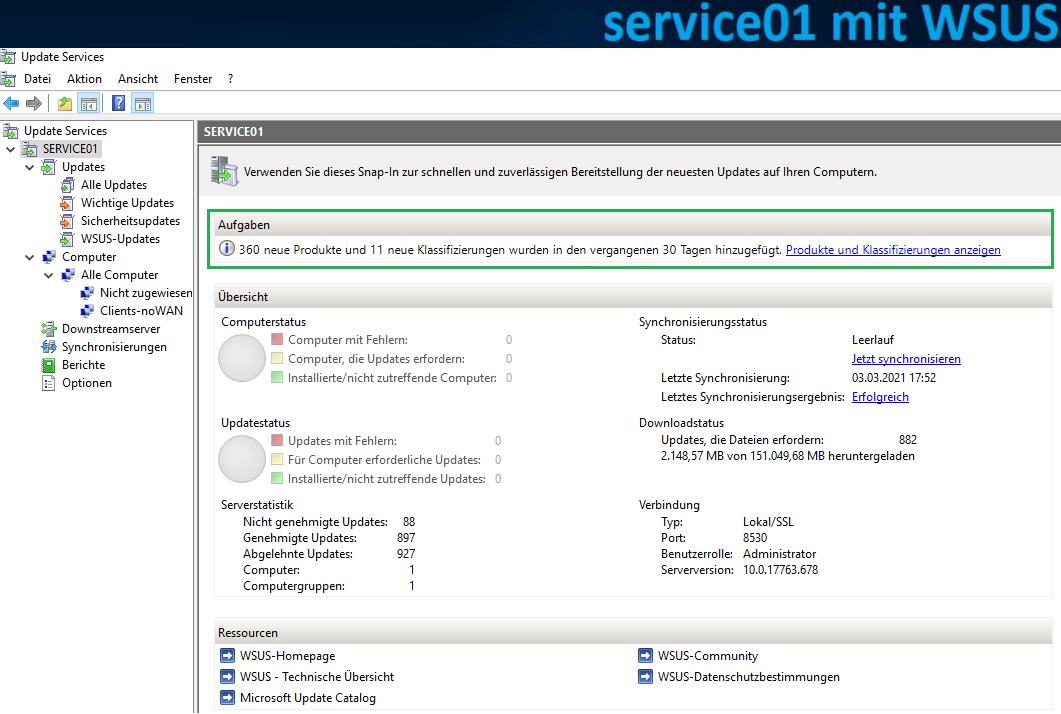

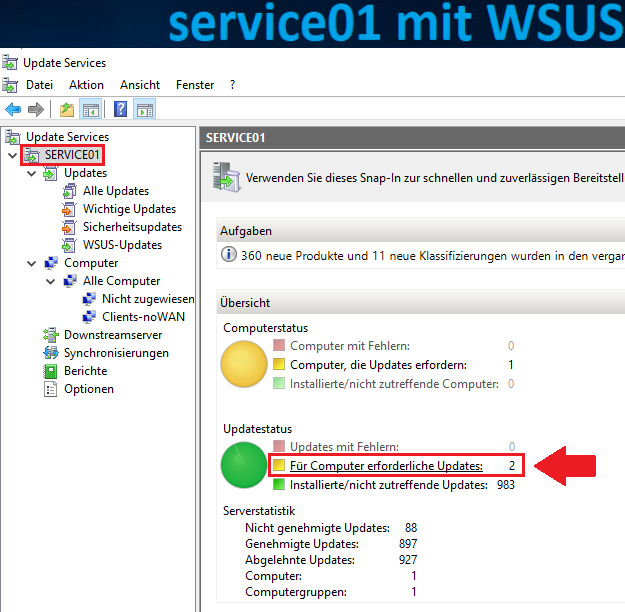

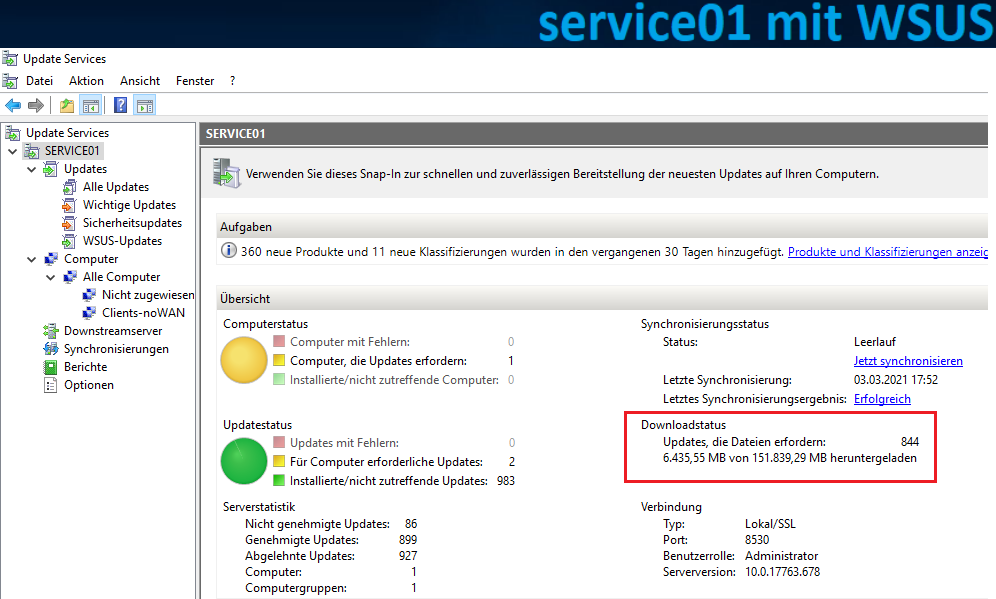

Wenn alles Genehmigt wurde, sehen Sie auf der Startseite des WSUS-Managers, wir sind nun bereits erste Updates den Clients in der Domäne bereit zu stellen |

| Windows10-Client – Analyse |

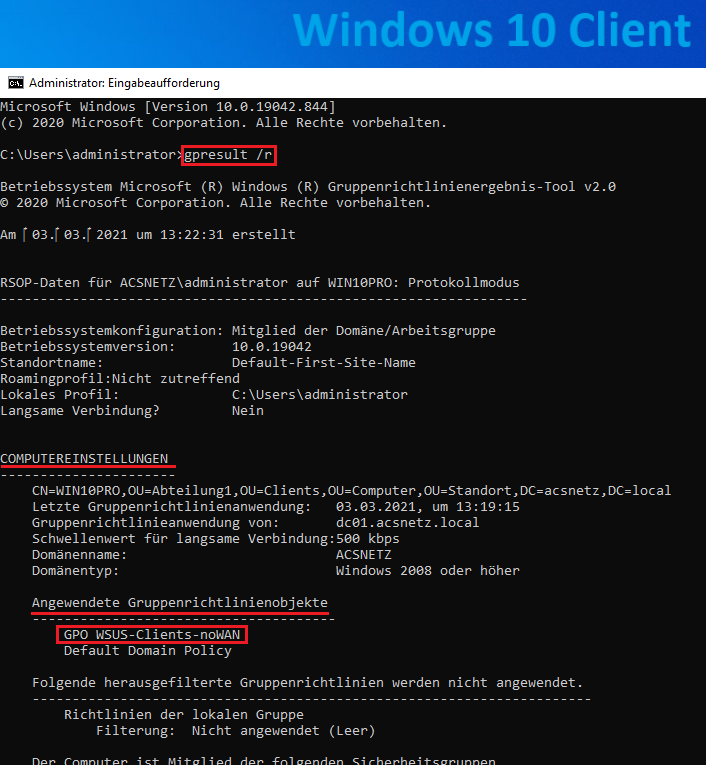

| wir können nun am Client überprüfen ob die Gruppenrichtlinie GPO_WSUS-Clients-noWAN tatsächlich übernommen wurden, dazu melden wir uns auf dem Client als Domänenadministrator an und öffnen eine Eingabeaufforderung als Administrator… Mit dem folgenden Befehl werden uns alle zur Zeit aktivierten Computer und Benutzereinstellungen der GPO für diesen Client angezeigt gpresult /r  |

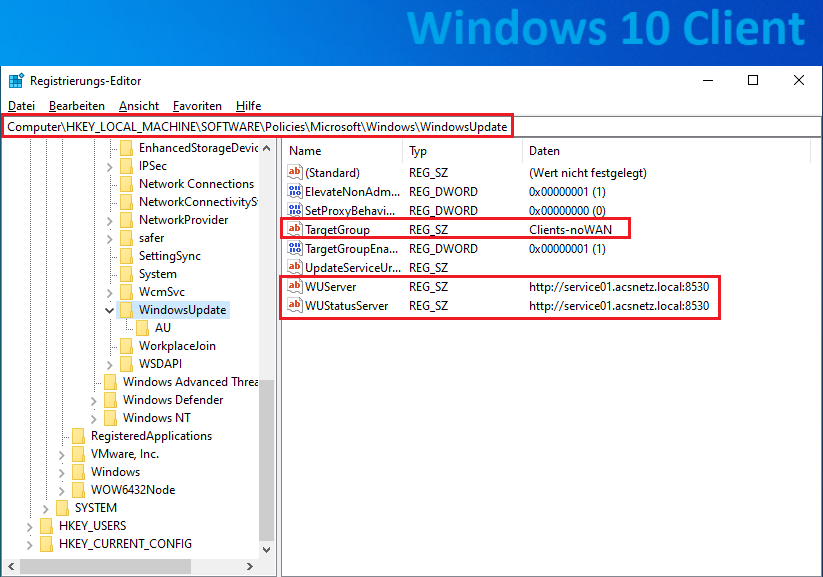

| in der Registrierungsdatenbank des Clients können wir zusätzlich die zuvor festgelegten WSUS-Konfigurationen wie Computergruppe und WSUS-Pfade überprüfen  |

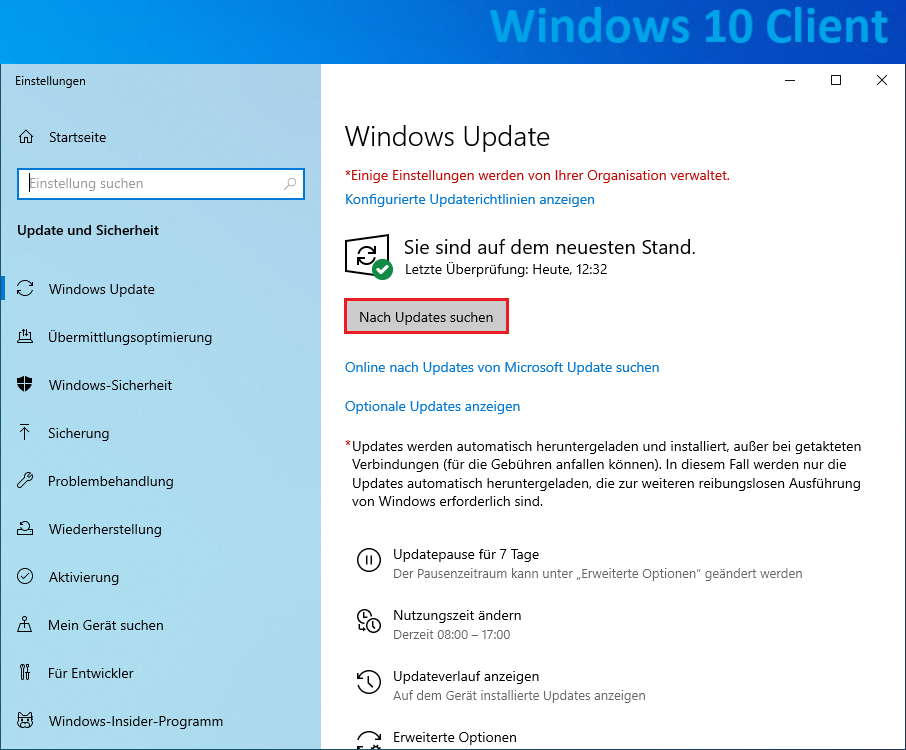

um die Kopplung eines Clients mit dem WSUS zu Beschleunigen gehen wir in die Windows Update – Funktionen des Clients und klicken manuell den Button Nach Updates suchen |

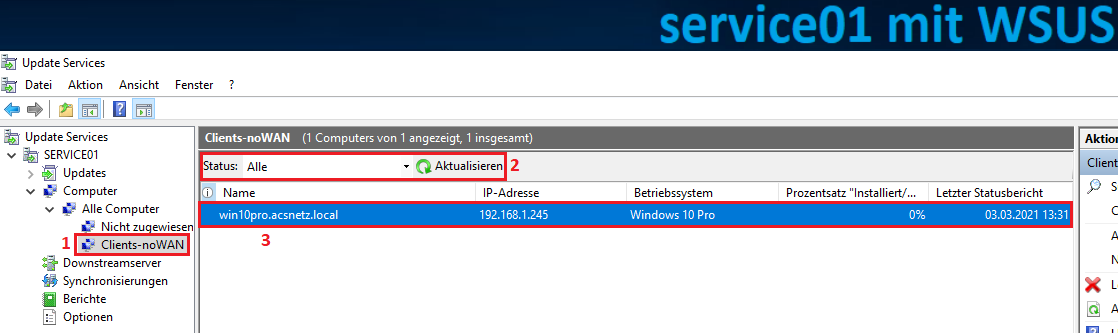

nun sollte der Client sofort im WSUS-Manager in der entsprechenden Computergruppe auftauchen, möglicherweise müssen Sie zuvor noch den Status auf Alle setzten und erneut auf aktualisieren klicken |

| für unseren Test Client stehen nun zwei neue Updates bereit… Wir klicken auf Für Computer erforderliche Updates  |

| und werden dann erneut in das folgende Fenster weitergeleitet… wir Markieren die Updates die für den Client frei gegeben werden sollen nach dem bereits bekannten Ablauf  |

|

|

|

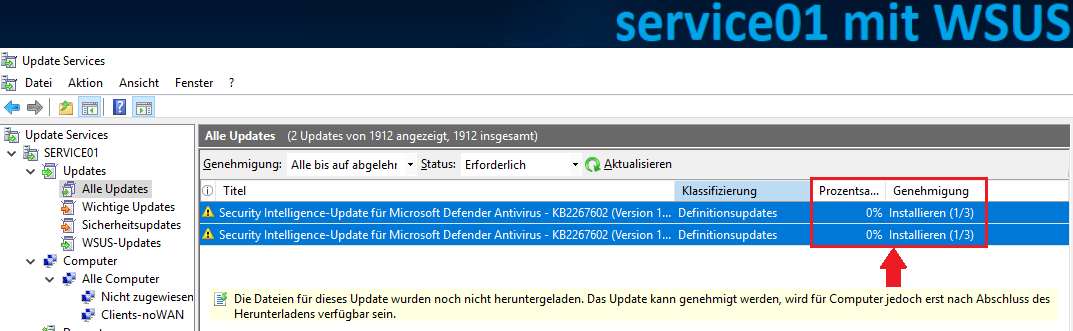

die Updates sind nun für die Installation auf dem Client vorgesehen, in unserem Fall dauert es noch etwas länger bis zu Installation, da diese Updates bisher noch nicht von Microsoft heruntergeladen wurden (siehe Hinweis in der gelben Box) |

|

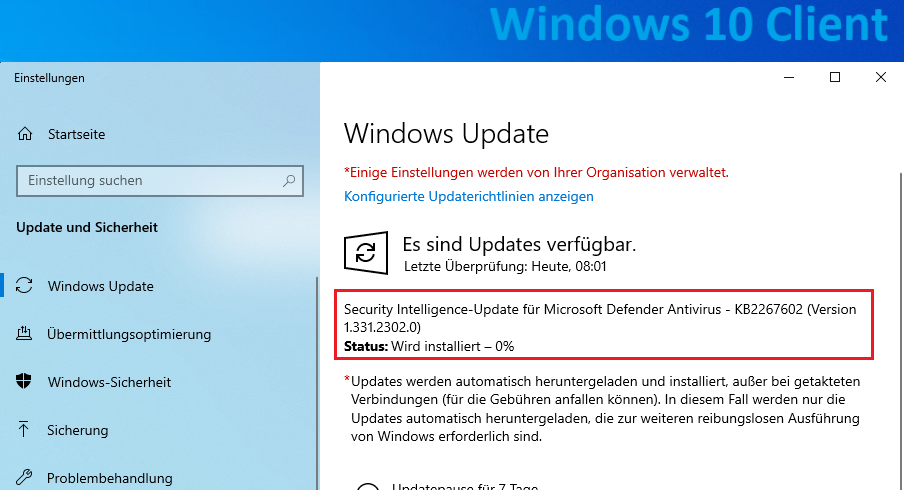

Wenn die Updates nun über des WSUS verfügbar sind, werden Sie nach und nach auf den Clients installiert… |

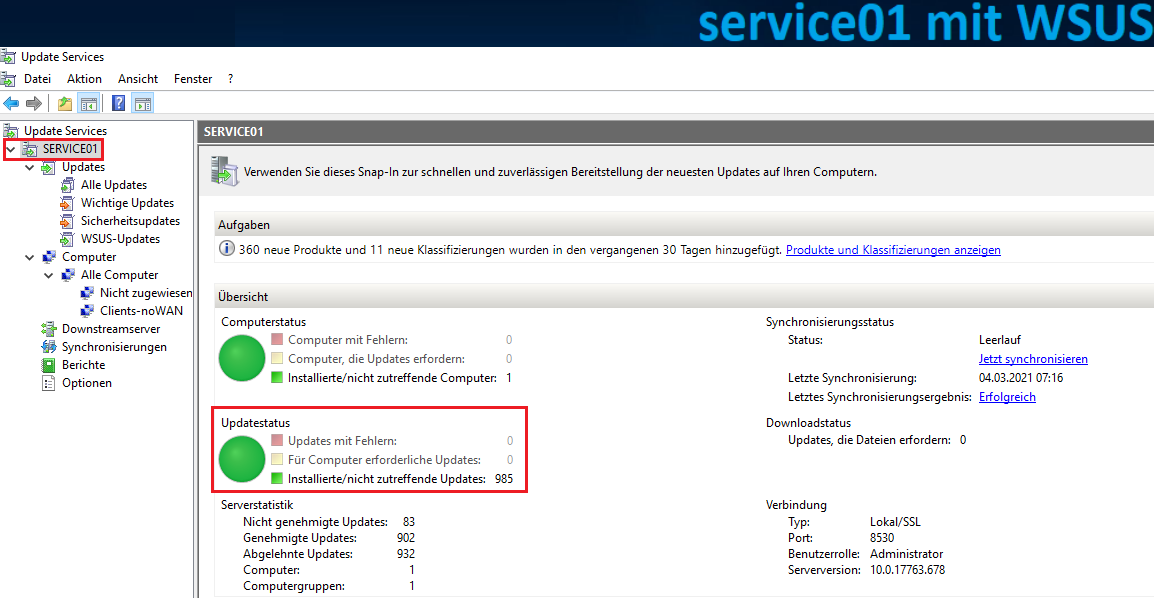

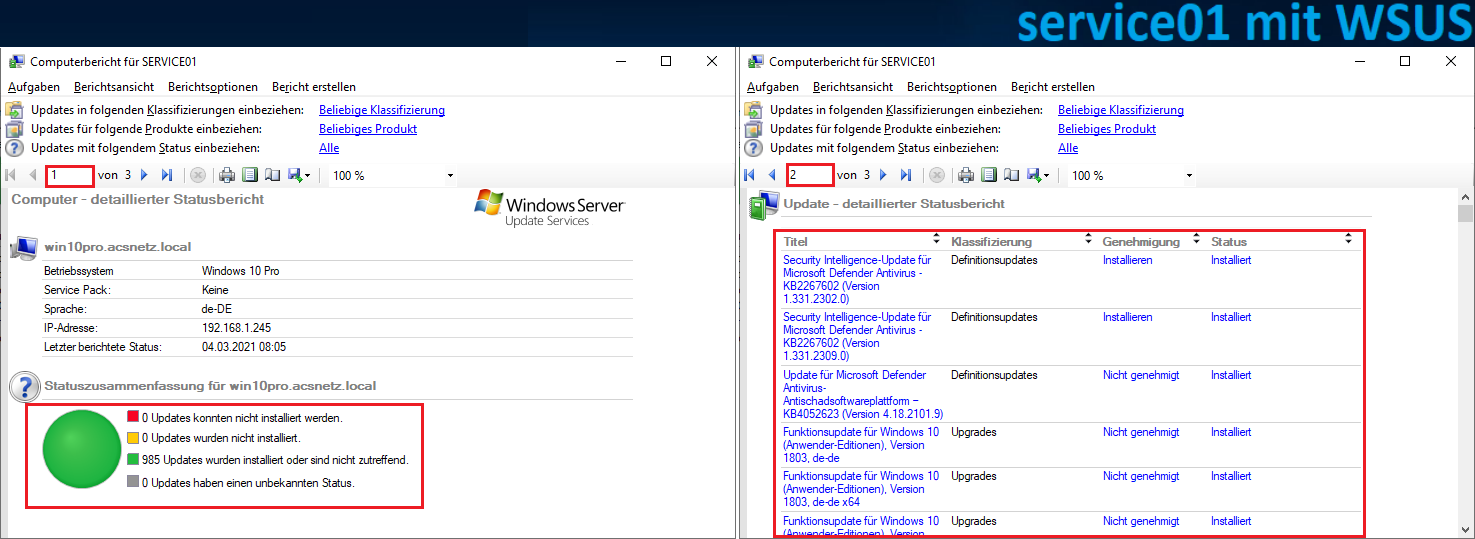

dies können wir in der Übersicht des WSUS-Managers überprüfen |

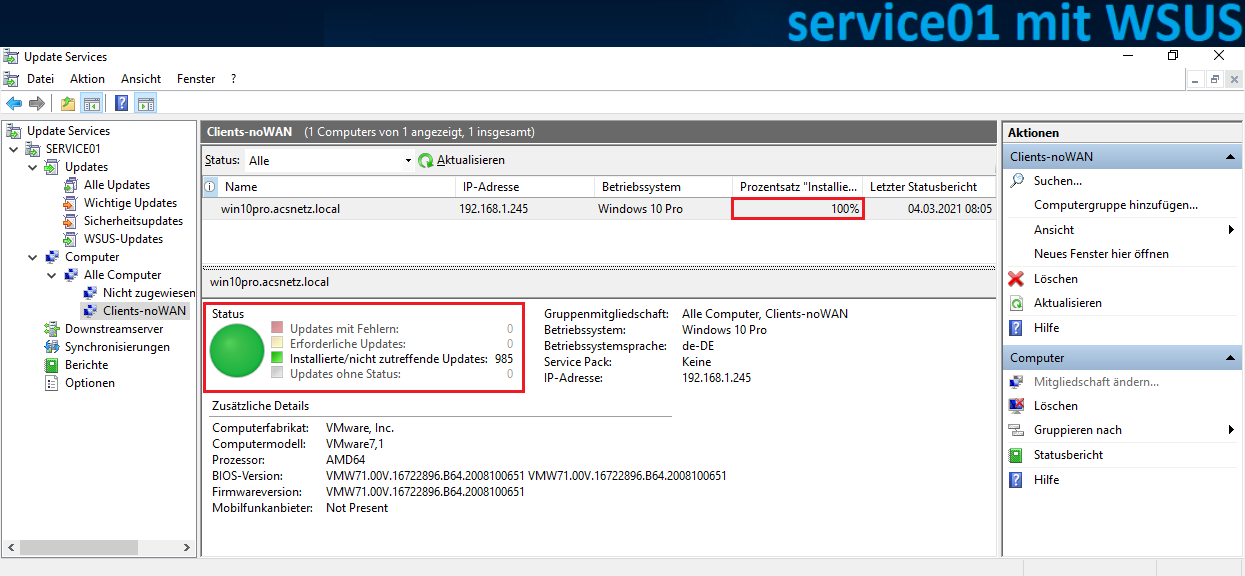

der Client ist nun zu 100 % auf dem aktuellen Stand  |

mit einem Doppelklick auf den Client können wir noch weitere Informationen zum Client auslesen, z.B. welche Updates genau auf dem Client installiert sind |

die zusätzliche Partition ist in der Zwischenzeit auch etwas voller geworden 🙂 weiter mit Vertrauensstellung WS2K19 |